ąÆ čĆčāą▒čĆąĖą║čā "ą×ą▒ąŠčĆčāą┤ąŠą▓ą░ąĮąĖąĄ ąĖ č鹥čģąĮąŠą╗ąŠą│ąĖąĖ" | ąÜ čüą┐ąĖčüą║čā čĆčāą▒čĆąĖą║ | ąÜ čüą┐ąĖčüą║čā ą░ą▓č鹊čĆąŠą▓ | ąÜ čüą┐ąĖčüą║čā ą┐čāą▒ą╗ąĖą║ą░čåąĖą╣

ąÉą╗ąĄą║čüąĄą╣ ąóąŠą║ą░čĆąĄą▓

ąŁą║čüą┐ąĄčĆčé ąŠčéą┤ąĄą╗ą░ čüąĖčüč鹥ą╝ąĮčŗčģ čĆąĄčłąĄąĮąĖą╣, čĆčāą║ąŠą▓ąŠą┤ąĖč鹥ą╗čī ą┐čĆąŠąĄą║č鹊ą▓

ą╝čāą╗čīčéąĖčüąĄčĆą▓ąĖčüąĮčŗčģ čüąĄč鹥ą╣, ą┤ąĄą┐ą░čĆčéą░ą╝ąĄąĮčé ą┐čĆąŠą┤ą░ąČ ą║ąŠą╝ą┐ą░ąĮąĖąĖ "ąóąĄą╗ąĄą║ąŠčĆ"

ąŚąĮą░čćąĖč鹥ą╗čīąĮčŗąĄ ąĖąĘą╝ąĄąĮąĄąĮąĖčÅ ą┐čĆąŠąĖąĘąŠčłą╗ąĖ ą▓ ą┐ąŠčüą╗ąĄą┤ąĮąĄąĄ ą▓čĆąĄą╝čÅ ą▓ ą╝ąŠą┤ąĄą╗ąĖ

ą┐ąŠčüčéčĆąŠąĄąĮąĖčÅ čüąŠą▓čĆąĄą╝ąĄąĮąĮąŠą╣ čüąĄčéąĖ ą┐ąĄčĆąĄą┤ą░čćąĖ ą┤ą░ąĮąĮčŗčģ ąŠą┐ąĄčĆą░č鹊čĆąŠą▓. ąÆčŗą▒ąŠčĆ ą╝ąŠą┤ąĄą╗ąĖ čüąĄčéąĖ ąĮąĄą┐ąŠčüčĆąĄą┤čüčéą▓ąĄąĮąĮąŠ

ą▓ą╗ąĖčÅąĄčé ąĮą░:

ŌĆó ąŠą┐čéąĖą╝ąĖąĘą░čåąĖčÄ ąĘą░čéčĆą░čé;

ŌĆó ąĘą░čēąĖčéčā ąĖąĮą▓ąĄčüčéąĖčåąĖą╣;

ŌĆó ą╗ąŠčÅą╗čīąĮąŠčüčéčī ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗ąĄą╣;

ŌĆó ą┐ąŠą▓čŗčłąĄąĮąĖąĄ ą┤ąŠčģąŠą┤ąĮąŠčüčéąĖ;

ŌĆó ąŠą▒ąĄčüą┐ąĄč湥ąĮąĖąĄ č鹥čģąĮąŠą╗ąŠą│ąĖč湥čüą║ąŠą│ąŠ ą┐čĆąĄąĖą╝čāčēąĄčüčéą▓ą░ ąĮą░ č鹥čĆčĆąĖč鹊čĆąĖąĖ čĆą░ąĘą▓ąĄčĆčéčŗą▓ą░ąĮąĖčÅ.

ąØą░ą▒ą╗čÄą┤ą░ąĄčéčüčÅ ąĄčüč鹥čüčéą▓ąĄąĮąĮąŠąĄ ą┐čĆąŠčéąĖą▓ąŠčĆąĄčćąĖąĄ ą╝ąĄąČą┤čā čüčéčĆąĄą╝ą╗ąĄąĮąĖąĄą╝ čüą╗ąĄą┤ąŠą▓ą░čéčī ą░ą┐čĆąŠą▒ąĖčĆąŠą▓ą░ąĮąĮčŗą╝ ą│ąŠą┤ą░ą╝ąĖ čĆąĄčłąĄąĮąĖčÅą╝ ąĖ ą▓čŗą▒ąŠčĆąŠą╝ čüąŠą▓čĆąĄą╝ąĄąĮąĮčŗčģ č鹥čģąĮąŠą╗ąŠą│ąĖč湥čüą║ąĖčģ čüčģąĄą╝. ą¤ąŠą║ą░ąĘą░č鹥ą╗ąĄąĮ ą┐čĆąĖą╝ąĄčĆ: ąĖąĘą▓ąĄčüčéąĮą░čÅ ą║ąŠą╝ą┐ą░ąĮąĖčÅ ąĮą░čćą░ą╗ą░ ą┐čĆąŠą║ą╗ą░ą┤čŗą▓ą░čéčī ąŠą┐čéąĖą║čā ą▓ ą║ą░ąČą┤čŗą╣ ą┤ąŠą╝ ąĖ čāčüčéą░ąĮą░ą▓ą╗ąĖą▓ą░čéčī čāą┐čĆą░ą▓ą╗čÅąĄą╝čŗąĄ ą║ąŠą╝ą╝čāčéą░č鹊čĆčŗ ą┤ąŠčüčéčāą┐ą░ ą▓ č鹊 ą▓čĆąĄą╝čÅ, ą║ąŠą│ą┤ą░ ą┤ą░ąĮąĮą░čÅ čüčģąĄą╝ą░ čüąĄčéąĖ ą▒čŗą╗ą░ ą▓ ąĀąŠčüčüąĖąĖ ą┤ą░ą╗ąĄą║ąŠ ąĮąĄ ą╝ą░čüčüąŠą▓ąŠą╣. ąŁčéą░ą╗ąŠąĮąŠą╝ čüčćąĖčéą░ą╗čüčÅ ą▓ą░čĆąĖą░ąĮčé ą┐čĆąĖą╝ąĄąĮąĄąĮąĖčÅ ą▓ąĖč鹊ą╣ ą┐ą░čĆčŗ ąĖą╗ąĖ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖąĄ čĆą░ą┤ąĖąŠą╝ąŠčüč鹊ą▓ ąĮą░ čāčĆąŠą▓ąĮąĄ ą┤ąŠčüčéčāą┐ą░ čü čāčüčéą░ąĮąŠą▓ą║ąŠą╣ čüą░ą╝čŗčģ ą┤ąĄčłąĄą▓čŗčģ ąĮąĄčāą┐čĆą░ą▓ą╗čÅąĄą╝čŗčģ ą║ąŠą╝ą╝čāčéą░č鹊čĆąŠą▓. ąÆ čÅą┤čĆąĄ čüąĄčéąĖ, ą║ąŠąĮąĄčćąĮąŠ, ą┐ąŠąĘąĖčåąĖąŠąĮąĖčĆąŠą▓ą░ą╗ąŠčüčī ą┤ąŠčĆąŠą│ąŠąĄ ąŠą▒ąŠčĆčāą┤ąŠą▓ą░ąĮąĖąĄ ą╝ąĖčĆąŠą▓ąŠą│ąŠ ą╗ąĖą┤ąĄčĆą░.

ąÜąŠą╝ą┐ą░ąĮąĖąĖ, ą▓čŗą▒čĆą░ą▓čłąĖąĄ čāčüčéą░čĆąĄą▓čłčāčÄ ą╝ąŠą┤ąĄą╗čī čüąĄčéąĖ, ą▓ ąĖč鹊ą│ąĄ

ą┐čĆąŠąĖą│čĆą░ą╗ąĖ: ąŠąĮąĖ ą╗ąĖą▒ąŠ ą┐ąŠą║ąĖąĮčāą╗ąĖ čĆčŗąĮąŠą║, ą╗ąĖą▒ąŠ ą▒čŗą╗ąĖ ą▓čŗąĮčāąČą┤ąĄąĮčŗ ą┐ąŠą╗čāč湥ąĮąĮčŗąĄ ą┤ąŠčģąŠą┤čŗ

čéčĆą░čéąĖčéčī ąĮą░ ą╝ąŠą┤ąĄčĆąĮąĖąĘą░čåąĖčÄ. ąĀąĄą║ąŠą╝ąĄąĮą┤ą░čåąĖąĖ ą┐ąŠčüčéčĆąŠąĄąĮąĖčÅ čāčüą┐ąĄčłąĮąŠą│ąŠ ą▒ąĖąĘąĮąĄčüą░: ąĮąĄ ą▒ąŠčÅčéčīčüčÅ

čāą╣čéąĖ ąŠčé ą┐čĆąĖąĮčÅč鹊ą│ąŠ ą╝ąĄčüčéąĮąŠą│ąŠ "čŹčéą░ą╗ąŠąĮą░" čüą▓čÅąĘąĖ, ą░ ą▓ąĘčÅčéčī ąĮą░ ą▓ąŠąŠčĆčāąČąĄąĮąĖąĄ

čüąŠą▓čĆąĄą╝ąĄąĮąĮčāčÄ ą╝ąŠą┤ąĄą╗čī ą┐ąŠčüčéčĆąŠąĄąĮąĖčÅ čüąĄčéąĖ ąĖ čüąŠąŠčéą▓ąĄčéčüčéą▓čāčÄčēąĖąĄ č鹥čģąĮąŠą╗ąŠą│ąĖč湥čüą║ąĖąĄ čĆąĄčłąĄąĮąĖčÅ.

ą×čüąĮąŠą▓ąĮčŗąĄ ąŠčéą╗ąĖčćąĖčÅ čüąŠą▓čĆąĄą╝ąĄąĮąĮąŠą╣ ą║ąŠąĮčåąĄą┐čåąĖąĖ ąŠčéčĆą░ąČąĄąĮčŗ ą▓ čéą░ą▒ą╗ąĖčåąĄ.

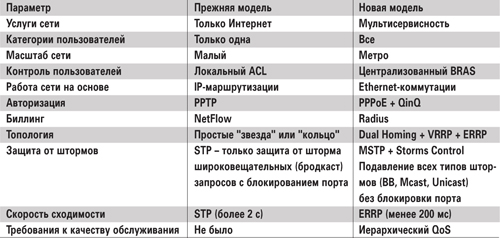

ąĀą░čüčüą╝ąŠčéčĆąĖą╝ ą┐ąŠą┤čĆąŠą▒ąĮąĄąĄ ą┐čĆąĖą▓ąĄą┤ąĄąĮąĮčŗąĄ ą┐ą░čĆą░ą╝ąĄčéčĆčŗ.

ąóą░ą▒ą╗ąĖčåą░. ą£ąŠą┤ąĄą╗ąĖ

ą╝čāą╗čīčéąĖčüąĄčĆą▓ąĖčüąĮąŠą╣ MetroEthernet-čüąĄčéąĖ

ąĪąĄčéąĖ ą┐čĆąĄą┤čłąĄčüčéą▓čāčÄčēąĄą│ąŠ ą┐ąŠą║ąŠą╗ąĄąĮąĖčÅ ą▒čŗą╗ąĖ čĆą░čüčüčćąĖčéą░ąĮčŗ ąĮą░ ąŠą┤ąĮčā

čāčüą╗čāą│čā ąĖ ąŠą┤ąĮčā ą║ą░č鹥ą│ąŠčĆąĖčÄ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗ąĄą╣. ąśą╝ąĄą▓čłąĄąĄčüčÅ ą▓ ąĮą░ą╗ąĖčćąĖąĖ ąŠą▒ąŠčĆčāą┤ąŠą▓ą░ąĮąĖąĄ ą┐čĆąŠčüč鹊

ąĮąĄ ą┐ąŠąĘą▓ąŠą╗čÅą╗ąŠ ąŠą▒ąĄčüą┐ąĄčćąĖčéčī ą║ąŠąĮčäąĖą┤ąĄąĮčåąĖą░ą╗čīąĮąŠčüčéčī ą┐ąĄčĆąĄą┤ą░ą▓ą░ąĄą╝čŗčģ ą┤ą░ąĮąĮčŗčģ ąĖ ą│ą░čĆą░ąĮčéąĖčĆąŠą▓ą░čéčī

ą┤ąŠčüčéą░ą▓ą║čā čĆą░ąĘą╗ąĖčćąĮčŗčģ čüąĄčĆą▓ąĖčüąŠą▓.

ąæčÄą┤ąČąĄčéąĮčŗąĄ ą║ąŠą╝ą╝čāčéą░č鹊čĆčŗ ą┐ąŠą┤ą┤ąĄčƹȹĖ ą▓ą░ą╗ąĖ ą╝ą░ą╗ąŠąĄ ą║ąŠą╗ąĖč湥čüčéą▓ąŠ VLAN

(ą▓ąĖą╗ą░ąĮąŠą▓), čćč鹊 ąĮąĄ ą┐ąŠąĘą▓ąŠą╗čÅą╗ąŠ ąŠčĆą│ą░ąĮąĖąĘąŠą▓ą░čéčī "ą▓ąĖą╗ą░ąĮ ąĮą░ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÅ" ąĖą╗ąĖ

ą┐ąŠčüčéčĆąŠąĖčéčī ą▓ąĖčĆčéčāą░ą╗čīąĮčāčÄ čćą░čüčéąĮčāčÄ čüąĄčéčī (VPN) čü čéčĆą░ąĮčüą╗čÅčåąĖąĄą╣ ą║ą╗ąĖąĄąĮčéčüą║ąĖčģ VLAN č湥čĆąĄąĘ

čüąĄčéčī ą┐čĆąŠą▓ą░ą╣ą┤ąĄčĆą░.

ąÆčüą╗ąĄą┤čüčéą▓ąĖąĄ čŹč鹊ą│ąŠ ą▓ąŠąĘąĮąĖą║ą╗ą░ ą╗ąŠą│ąĖč湥čüą║ą░čÅ čüčģąĄą╝ą░, ą║ąŠč鹊čĆčāčÄ ą╝ąŠąČąĮąŠ

ąĮą░ąĘą▓ą░čéčī "ą▓ąĖą╗ą░ąĮ ąĮą░ ą║ą▓ą░čĆčéą░ą╗", ą║ąŠą│ą┤ą░ ą│čĆčāą┐ą┐ą░ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗ąĄą╣ ąŠą▒čŖąĄą┤ąĖąĮčÅą╗ą░čüčī ą▓

ąŠą┤ąĮąŠą╝ VLAN. ąöą░ąĮąĮąŠą╣ čüčģąĄą╝ąĄ ą┐čĆąĖčüčāčēąĖ čüą╗ąĄą┤čāčÄčēąĖąĄ ąĮąĄą┤ąŠčüčéą░čéą║ąĖ:

ŌĆó ARP spoofing ŌĆō ą▓ąŠąĘą╝ąŠąČąĮąŠčüčéčī ą┤ą╗čÅ ąĘą╗ąŠčāą╝čŗčłą╗ąĄąĮąĮąĖą║ą░ ą┐ąĄčĆąĄčģą▓ą░čéčŗą▓ą░čéčī 菹╗ąĄą║čéčĆąŠąĮąĮčāčÄ ą┐ąŠčćčéčā, ą┐ąĄčĆąĄčüčŗą╗ą░ąĄą╝čŗąĄ čäą░ą╣ą╗čŗ ąĖ ąĖąĮčāčÄ ą║ąŠąĮčäąĖą┤ąĄąĮčåąĖą░ą╗čīąĮčāčÄ ąĖąĮč乊čĆą╝ą░čåąĖčÄ ą┤čĆčāą│ąĖčģ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗ąĄą╣ čüąĄčéąĖ. ąÆ čŹč鹊ą╝ čüą╗čāčćą░ąĄ ą░ą▒ąŠąĮąĄąĮčé A čüą║ą░ąĮąĖčĆčāąĄčé čüą▓ąŠą╣ čüąĄą│ą╝ąĄąĮčé čüąĄčéąĖ, ą▓čŗčÅčüąĮčÅąĄčé IP- ąĖ MAC-ą░ą┤čĆąĄčüą░ ą░ą▒ąŠąĮąĄąĮč鹊ą▓, ą┐ąŠčüčŗą╗ą░čÅ ąĖą╝ čłąĖčĆąŠą║ąŠą▓ąĄčēą░č鹥ą╗čīąĮčŗą╣ ąĘą░ą┐čĆąŠčü (ARP-request) c ąĖčģ IP-ą░ą┤čĆąĄčüąŠą╝. ąŚą░č鹥ą╝ ąĘą╗ąŠčāą╝čŗčłą╗ąĄąĮąĮąĖą║ ąĮą░ą┐čĆą░ą▓ą╗čÅąĄčé ąĖą╝ ARP-request čü čāą║ą░ąĘą░ąĮąĖąĄą╝ čüą▓ąŠąĄą│ąŠ ą░ą┤čĆąĄčüą░ ą║ą░ą║ ą░ą┤čĆąĄčüą░ čłą╗čĹʹ░ ąĖą╗ąĖ, ąĮą░ą┐čĆąĖą╝ąĄčĆ, ą┐ąŠčćč鹊ą▓ąŠą│ąŠ čüąĄčĆą▓ąĄčĆą░. ąÜąŠą╝ą┐čīčÄč鹥čĆ ąČąĄčĆčéą▓čŗ ąĘą░ąĮąŠčüąĖčé čŹčéčā ąĖąĮč乊čĆą╝ą░čåąĖčÄ ą▓ čüą▓ąŠčÄ ą░ą┤čĆąĄčüąĮčāčÄ čéą░ą▒ą╗ąĖčåčā. ąÆ ąĖč鹊ą│ąĄ ą░ą▒ąŠąĮąĄąĮčéčŗ C ąĖ B, ąĮą░čģąŠą┤čÅčēąĖąĄčüčÅ ą▓ ąŠą┤ąĮąŠą╣ VLAN, ą▒čāą┤čāčé ąĮą░ą┐čĆą░ą▓ą╗čÅčéčī ą▓ąĄčüčī čüą▓ąŠą╣ čéčĆą░čäąĖą║ č湥čĆąĄąĘ ą║ąŠą╝ą┐čīčÄč鹥čĆ čģą░ą║ąĄčĆą░, ą║ąŠč鹊čĆčŗą╣ čÅą▓ą╗čÅąĄčéčüčÅ ą┐čĆąŠąĘčĆą░čćąĮčŗą╝ ą╝ąŠčüč鹊ą╝ ą┤ą╗čÅ ą▓čüąĄčģ ąŠčéą┐čĆą░ą▓ą╗čÅąĄą╝čŗčģ ąĖ ą┐ąŠą╗čāčćą░ąĄą╝čŗčģ ąĖą╝ąĖ ą┐ą░ą║ąĄč鹊ą▓. ą¤čĆąĖč湥ą╝ ąČąĄčĆčéą▓ą░ ą┐ąŠą┤ąŠą▒ąĮąŠą╣ ą░čéą░ą║ąĖ ą╝ąŠąČąĄčé ą┤ą╗ąĖč鹥ą╗čīąĮąŠąĄ ą▓čĆąĄą╝čÅ ąĮąĄ ąĘąĮą░čéčī ąŠą▒ čāč鹥čćą║ąĄ ąĖąĮč乊čĆą╝ą░čåąĖąĖ.

ŌĆó ą«ąĮąĖą║ą░čüčé-čłč鹊čĆą╝ ŌĆō ąĘą╗ąŠčāą╝čŗčłą╗ąĄąĮąĮąĖą║ ąĖą╗ąĖ ą▓ąĖčĆčāčü čüą┐ąŠčüąŠą▒ąĄąĮ čāą▓ąĄą╗ąĖčćąĖčéčī ąĮą░ą│čĆčāąĘą║čā ąĮą░ ą▓čüąĄ ą║ąŠą╝ą╝čāčéą░č鹊čĆčŗ ą▓ čüąĄčéąĖ, čĆą░čüčüčŗą╗ą░čÅ ąĘą░ą┐čĆąŠčüčŗ ARP čü ąĮąĄąĖąĘą▓ąĄčüčéąĮčŗą╝ąĖ MAC-ą░ą┤čĆąĄčüą░ą╝ąĖ ąĖ ą▓čŗąĘčŗą▓ą░čÅ Unicast Storm, ą┐ąŠ čŹčäč乥ą║čéčā čĆą░ą▓ąĮčŗą╣ čłč鹊čĆą╝čā ą▒čĆąŠą┤ą║ą░čüčéą░ (čłąĖčĆąŠą║ąŠą▓ąĄčēą░č鹥ą╗čīąĮąŠą╣ čĆą░čüčüčŗą╗ą║ąĖ).

ŌĆó ą¤ąŠą┤ą╝ąĄąĮą░

ą▒ąĖą╗ą╗ąĖąĮą│ąŠą▓ąŠą╣ ąĖąĮč乊čĆą╝ą░čåąĖąĖ ŌĆō ąĄą┤ąĖąĮčüčéą▓ąĄąĮąĮčŗą╝ čüčĆąĄą┤čüčéą▓ąŠą╝ čāč湥čéą░ ąĖ ą║ąŠąĮčéčĆąŠą╗čÅ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗ąĄą╣

ą▓ ąŠą▒čēąĄą╝ ą┤ąŠą╝ąĄąĮąĄ čÅą▓ą╗čÅąĄčéčüčÅ ą┐čĆąŠą▓ąĄčĆą║ą░ ą╗ąŠą│ąĖąĮą░/ą┐ą░čĆąŠą╗čÅ. ąĢčüą╗ąĖ ą┤čĆčāą│ąŠą╣ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čī ąĖčģ

čāąĘąĮą░ąĄčé, č鹊 ą┤ą╗čÅ čāčüčéą░ąĮąŠą▓ą╗ąĄąĮąĖčÅ ąĘą╗ąŠčāą╝čŗčłą╗ąĄąĮąĮąĖą║ą░ ąŠčüčéą░ąĄčéčüčÅ ą╗ąĖčłčī ą┐ąŠąĖčüą║ ą┐ąŠ ą░čĆčģąĖą▓čā čüąŠą▒čŗčéąĖą╣

ą┤ą░ąĮąĮąŠą│ąŠ ą£ąÉąĪ-ą░ą┤čĆąĄčüą░. ą×ą┤ąĮą░ą║ąŠ čüą╝ąĄąĮą░ ą£ąÉąĪ-ą░ą┤čĆąĄčüą░ ąĮą░ čüąŠą▓čĆąĄą╝ąĄąĮąĮčŗčģ ą║ąŠą╝ą┐čīčÄč鹥čĆą░čģ

ą┐čĆąŠąĖąĘą▓ąŠą┤ąĖčéčüčÅ čü ą┐ąŠą╝ąŠčēčīčÄ "ą╝čŗčłą║ąĖ" ąĖ ąĘą░ąĮąĖą╝ą░ąĄčé ąĮąĄčüą║ąŠą╗čīą║ąŠ čüąĄą║čāąĮą┤.

ą¢ąĄčüčéą║ą░čÅ ą┐čĆąĖą▓čÅąĘą║ą░ ą║ ą£ąÉąĪ-ą░ą┤čĆąĄčüčā čüąŠąĘą┤ą░ąĄčé ąĮąĄčāą┤ąŠą▒čüčéą▓ą░ ą┤ą╗čÅ

ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÅ, ą║ąŠč鹊čĆčŗą╣ ą▒čāą┤ąĄčé ąĮąĄ ą▓ čüąŠčüč鹊čÅąĮąĖąĖ čüą░ą╝ąŠčüč鹊čÅč鹥ą╗čīąĮąŠ ą┐ąŠą┤ą║ą╗čÄčćąĖčéčī ą║ čüąĄčéąĖ

ą┤čĆčāą│ąŠą╣ ą║ąŠą╝ą┐čīčÄč鹥čĆ ąĖą╗ąĖ ąĖąĮąŠąĄ čüąĄč鹥ą▓ąŠąĄ čāčüčéčĆąŠą╣čüčéą▓ąŠ ŌĆō ąĮą░ą┐čĆąĖą╝ąĄčĆ, ą┐ąĄčĆąĄąĮąŠčüąĮąŠą╣ ą║ąŠą╝ą┐čīčÄč鹥čĆ čü

čĆą░ą▒ąŠčéčŗ ąĖą╗ąĖ č鹊čćą║čā ą┤ąŠčüčéčāą┐ą░.

ŌĆó ąØąĖąĘą║ąĖą╣ ARPU (čāčüčĆąĄą┤ąĮąĄąĮąĮčŗą╣ ą┤ąŠčģąŠą┤ ąŠą┐ąĄčĆą░č鹊čĆą░ ąĮą░ ąŠą┤ąĮąŠą│ąŠ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÅ) ŌĆō ą┐čĆąĖ ąĮą░ą╗ąĖčćąĖąĖ ąŠą▒čēąĄą│ąŠ ą┤ąŠą╝ąĄąĮą░ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗ąĖ ą╝ąŠą│čāčé čüą▓ąŠą▒ąŠą┤ąĮąŠ ąŠą▒ą╝ąĄąĮąĖą▓ą░čéčīčüčÅ ą▓ąĖą┤ąĄąŠčäąĖą╗čīą╝ą░ą╝ąĖ, ą╝čāąĘčŗą║ąŠą╣, ąĖą│čĆą░čéčī ą▓ čüąĄč鹥ą▓čŗąĄ ąĖą│čĆčŗ, ąŠą▒čēą░čéčīčüčÅ ąĮą░ ą▓ąĮčāčéčĆąĄąĮąĮąĖčģ čüąĄčĆą▓ąĄčĆą░čģ čüąĄčéąĖ. ą×ąĮąĖ ąĮąĖą║ą░ą║ ąĮąĄ ąĘą░ąĖąĮč鹥čĆąĄčüąŠą▓ą░ąĮčŗ ą▓ čüą╝ąĄąĮąĄ čéą░čĆąĖčäąĮąŠą│ąŠ ą┐ą╗ą░ąĮą░.

ŌĆó ąØąĄą│ą░čĆą░ąĮčéąĖčĆąŠą▓ą░ąĮąĮą░čÅ ą┤ąŠčüčéą░ą▓ą║ą░ ŌĆō ą▓ čĆą░ą╝ą║ą░čģ ąŠą▒čēąĄą│ąŠ ą┤ąŠą╝ąĄąĮą░ ąĮąĄą▓ąŠąĘą╝ąŠąČąĮąŠ č鹊čćąĮąŠ ą┐ą╗ą░ąĮąĖčĆąŠą▓ą░čéčī čĆąĄą░ą╗čīąĮčāčÄ ąĘą░ą│čĆčāąĘą║čā ą╗ąĖąĮąĖą╣ čüą▓čÅąĘąĖ, čćč鹊 ą╝ąŠąČąĄčé ą┐čĆąĖą▓ąĄčüčéąĖ ą║ ą┐ąĄčĆąĄą│čĆčāąĘą║ą░ą╝ ąĖ ą┐ąŠč鹥čĆąĄ ąĖąĮč乊čĆą╝ą░čåąĖąĖ.

ą£ąĮąŠą│ąĖąĄ čĆąĄčłąĄąĮąĖčÅ, ą┤ą░ąČąĄ čģąŠčĆąŠčłąŠ čüąĄą▒čÅ ąĘą░čĆąĄą║ąŠą╝ąĄąĮą┤ąŠą▓ą░ą▓čłąĖąĄ ą▓ ą║ąŠą╝ą┐ą░ą║čéąĮčŗčģ čüąĄčéčÅčģ, ąŠą║ą░ąĘčŗą▓ą░čÄčéčüčÅ ą┐ą╗ąŠčģąŠ ą╝ą░čüčłčéą░ą▒ąĖčĆčāąĄą╝čŗą╝ąĖ ąĖ ą▓čŗąĘčŗą▓ą░čÄčēąĖą╝ąĖ čćčĆąĄąĘą╝ąĄčĆąĮčŗąĄ čĆą░čüčģąŠą┤čŗ.

ąóąĖą┐ąĖčćąĮčŗą╝ ą┐čĆąĖą╝ąĄčĆąŠą╝ čÅą▓ą╗čÅąĄčéčüčÅ ą┐čĆąŠą│čĆą░ą╝ą╝ąĮą░čÅ čĆąĄą░ą╗ąĖąĘą░čåąĖčÅ BRAS. ąÆ ą╝ą░ą╗ąŠą╝ ą╝ą░čüčłčéą░ą▒ąĄ čüąĄčéąĖ BRAS ą╝ąŠąČąĮąŠ ą┐ąŠčüčéčĆąŠąĖčéčī ąĮą░ ąŠčüąĮąŠą▓ąĄ ą┐ąĄčĆčüąŠąĮą░ą╗čīąĮąŠą│ąŠ ą║ąŠą╝ą┐čīčÄč鹥čĆą░. ą×ą┤ąĮą░ą║ąŠ ą┐čĆąĖ čĆąŠčüč鹥 ą╝ą░čüčłčéą░ą▒ą░ čüąĄčéąĖ čéčĆąĄą▒čāčÄčéčüčÅ ą┤ąĄčüčÅčéą║ąĖ čéą░ą║ąĖčģ ą║ąŠą╝ą┐čīčÄč鹥čĆąŠą▓, ą┐ąŠčĆčéčŗ ąĖ ą║ąŠą╝ą╝čāčéą░čåąĖąŠąĮąĮąŠąĄ ąŠą▒ąŠčĆčāą┤ąŠą▓ą░ąĮąĖąĄ ą┤ą╗čÅ ą┐ąŠą┤ą║ą╗čÄč湥ąĮąĖčÅ ąĖčģ ą║ čüąĄčéąĖ, ą▓ąŠąĘąĮąĖą║ą░čÄčé čüą╗ąŠąČąĮąŠčüčéąĖ čü ą▓ąĮąĄčüąĄąĮąĖąĄą╝ ąĖąĘą╝ąĄąĮąĄąĮąĖą╣ ąĖ ą▒ą░ą╗ą░ąĮčüąĖčĆąŠą▓ą║ąŠą╣ ąĮą░ą│čĆčāąĘą║ąĖ.

ą¤ąĄčĆą▓čŗą╝ ą▓ą░čĆąĖą░ąĮč鹊ą╝ ą▒čŗą╗ąŠ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖąĄ ą╗ąŠą║ą░ą╗čīąĮčŗčģ ą┐čĆą░ą▓ąĖą╗ ą┤ąŠčüčéčāą┐ą░, čüąŠą┤ąĄčƹȹ░čēąĖčģčüčÅ ą▓ čüą┐ąĖčüą║ą░čģ ą┤ąŠčüčéčāą┐ą░ ąĖ ą▓čŗą┐ąŠą╗ąĮčÅąĄą╝čŗčģ ą╗ąŠą║ą░ą╗čīąĮčŗą╝ ą║ąŠą╝ą╝čāčéą░č鹊čĆąŠą╝. ąöą░ąĮąĮą░čÅ čüčģąĄą╝ą░ čüąŠąĘą┤ą░ą▓ą░ą╗ą░ ą▒ąŠą╗čīčłčāčÄ ąĮą░ą│čĆčāąĘą║čā ąĮą░ ą▒čÄą┤ąČąĄčéąĮąŠąĄ ąŠą▒ąŠčĆčāą┤ąŠą▓ą░ąĮąĖąĄ, ąĮąĄ ąŠą▒ą╗ą░ą┤ą░čÄčēąĄąĄ ą║ č鹊ą╝čā ąČąĄ ą┐ąŠą╗ąĮčŗą╝ čäčāąĮą║čåąĖąŠąĮą░ą╗ąŠą╝ ą┐ąŠ ą║ąŠąĮčéčĆąŠą╗čÄ čéčĆą░čäąĖą║ą░, ąĖ ąĖčüą║ą╗čÄčćą░ą╗ą░ ą▓ąŠąĘą╝ąŠąČąĮąŠčüčéčī č鹊čéą░ą╗čīąĮąŠą│ąŠ ą║ąŠąĮčéčĆąŠą╗čÅ čüąŠčüč鹊čÅąĮąĖčÅ čüąĄčéąĖ. ąśąĘą╝ąĄąĮąĄąĮąĖčÅ ą┐čĆąĖčģąŠą┤ąĖą╗ąŠčüčī ą▓ąĮąŠčüąĖčéčī ą▓čĆčāčćąĮčāčÄ ąĖą╗ąĖ čü ą┐ąŠą╝ąŠčēčīčÄ čüą┐ąĄčåąĖą░ą╗čīąĮčŗčģ čüą║čĆąĖą┐č鹊ą▓, ą▓čŗą┐ąŠą╗ąĮąĄąĮąĖąĄ ą║ąŠč鹊čĆčŗčģ ąĮąĄ ą│ą░čĆą░ąĮčéąĖčĆąŠą▓ą░ąĮąŠ.

ąÆčüą╗ąĄą┤čüčéą▓ąĖąĄ čŹč鹊ą│ąŠ č乊čĆą╝ąĖčĆąŠą▓ą░ą╗ą░čüčī ą┐ą╗ąŠčģąŠ čāą┐čĆą░ą▓ą╗čÅąĄą╝ą░čÅ, ąĮąĄą┐čĆąŠąĘčĆą░čćąĮą░čÅ čüąĖčüč鹥ą╝ą░ ą║ąŠąĮčéčĆąŠą╗čÅ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗ąĄą╣, ą┤ąŠą┐čāčüą║ą░ą▓čłą░čÅ ąĮą░ą╗ąĖčćąĖąĄ ą▓ čüąĄčéąĖ čüąŠč鹥ąĮ ąĖą╗ąĖ ą┤ą░ąČąĄ čéčŗčüčÅčć ąĮąĄčāčćč鹥ąĮąĮčŗčģ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗ąĄą╣ ąĖą╗ąĖ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗ąĄą╣ čü ąĮąĄą▓ąĄčĆąĮčŗą╝ąĖ čāčüą╗ąŠą▓ąĖčÅą╝ąĖ ą┐ąŠą┤ą║ą╗čÄč湥ąĮąĖčÅ ŌĆō ą▓čüą╗ąĄą┤čüčéą▓ąĖąĄ ąŠčłąĖą▒ąŠą║ ą┐čĆąĖ čĆčāčćąĮąŠą╝ čāą┐čĆą░ą▓ą╗ąĄąĮąĖąĖ ąĖą╗ąĖ ąĮąĄą▓čŗą┐ąŠą╗ąĮąĄąĮąĖčÅ čüą║čĆąĖą┐č鹊ą▓ ąĮą░ ąĖąĘą╝ąĄąĮąĄąĮąĖąĄ ą╗ąĖčüč鹊ą▓ ą┤ąŠčüčéčāą┐ą░.

ąóąŠą╗čīą║ąŠ ą░ą┐ą┐ą░čĆą░čéąĮąŠ-čĆąĄą░ą╗ąĖąĘąŠą▓ą░ąĮąĮčŗą╣ čüą┐ąĄčåąĖą░ą╗ąĖąĘąĖčĆąŠą▓ą░ąĮąĮčŗą╣ BRAS ą┐čĆąĄą┤ąŠčüčéą░ą▓ą╗čÅąĄčé ą┐ąŠą╗ąĮčŗą╣ ąĮą░ą▒ąŠčĆ čäčāąĮą║čåąĖąŠąĮą░ą╗čīąĮčŗčģ ą▓ąŠąĘą╝ąŠąČąĮąŠčüč鹥ą╣ ą┤ą╗čÅ ą░ąĮą░ą╗ąĖąĘą░ čéčĆą░čäąĖą║ą░ ąĖ čüąŠąĘą┤ą░ąĮąĖčÅ ą│ąĖą▒ą║ąĖčģ čāčüą╗ąŠą▓ąĖą╣, ąĘą░ą┤ą░ą▓ą░ąĄą╝čŗčģ čüčĆą░ąĘčā ąĮą░ ą│čĆčāą┐ą┐čŗ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗ąĄą╣ ąĖąĘ ąĄą┤ąĖąĮąŠą╣ č鹊čćą║ąĖ čāą┐čĆą░ą▓ą╗ąĄąĮąĖčÅ ąĖ ą║ąŠąĮčéčĆąŠą╗čÅ. BRAS čéą░ą║ąČąĄ ą┐ąŠąĘą▓ąŠą╗čÅąĄčé čüąŠąĘą┤ą░čéčī ą┤ąĖąĮą░ą╝ąĖč湥čüą║ąĖą╣ ą┐ąŠčĆčéą░ą╗, ą┤ą░čÄčēąĖą╣ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÅą╝ ą┐čĆą░ą▓ąŠ čüą░ą╝ąŠčüč鹊čÅč鹥ą╗čīąĮąŠ ą▓čŗą▒ąĖčĆą░čéčī ąĖ čĆą░čüčłąĖčĆčÅčéčī ąĮą░ą▒ąŠčĆ ą┐ąŠą╗čāčćą░ąĄą╝čŗčģ čāčüą╗čāą│ ą▒ąĄąĘ ąĮą░ą│čĆčāąĘą║ąĖ ąĮą░ ą░ą▒ąŠąĮąĄąĮčéčüą║ąĖąĄ čüą╗čāąČą▒čŗ ą┐čĆąŠą▓ą░ą╣ą┤ąĄčĆą░. ąÆ čĆąĄąĘčāą╗čīčéą░č鹥 ą┤ąŠčüčéčāą┐ ą║ čüąĄčĆą▓ąĖčüą░ą╝ čüčéą░ą╗ ąĘąĮą░čćąĖč鹥ą╗čīąĮąŠ ą╗ąĄą│č湥, čćč鹊 čüą┐ąŠčüąŠą▒čüčéą▓čāąĄčé čĆąŠčüčéčā ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗ąĄą╣ ąĮąŠą▓čŗčģ čāčüą╗čāą│.

ąĪąĄą│ąŠą┤ąĮčÅ ą╗ąĖčüčéčŗ ą┤ąŠčüčéčāą┐ą░ (acl) ą┐čĆąĖą╝ąĄąĮčÅčÄčéčüčÅ ąĮąĄ ą┤ą╗čÅ čüąŠąĘą┤ą░ąĮąĖčÅ ą┐čĆą░ą▓ąĖą╗ ą┤ąŠčüčéčāą┐ą░ ą░ą▒ąŠąĮąĄąĮčéą░ ą▓ čüąĄčéčī, ą░ ą┤ą╗čÅ č乊čĆą╝ąĖčĆąŠą▓ą░ąĮąĖčÅ čüąĄčĆą▓ąĖčüąĮčŗčģ ą▓ąĖą╗ą░ąĮąŠą▓ (QinQ Selective) ąĖ ąŠą▒ąĄčüą┐ąĄč湥ąĮąĖčÅ ą▓čŗčüąŠą║ąŠą│ąŠ ą║ą░č湥čüčéą▓ą░ ąŠą▒čüą╗čāąČąĖą▓ą░ąĮąĖčÅ (QoS).

ą¤čĆąĄąČąĮčÅčÅ ą╝ąŠą┤ąĄą╗čī ą┐čĆąĄą┤ą┐ąŠą╗ą░ą│ą░ą╗ą░ čłąĖčĆąŠą║ąŠąĄ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖąĄ IP-ą╝ą░čĆčłčĆčāčéąĖąĘą░čåąĖąĖ. ąØą░čćąĖąĮą░čÅ čü čāčĆąŠą▓ąĮčÅ čĆą░čüą┐čĆąĄą┤ąĄą╗ąĄąĮąĖčÅ ą┤ąŠčüčéą░ą▓ą║ą░ ą┐ą░ą║ąĄč鹊ą▓ ą▓ąĄą╗ą░čüčī ąĮą░ ąŠčüąĮąŠą▓ąĄ IP-ą┐čĆąŠč鹊ą║ąŠą╗ą░, ą║ą╗čÄč湥ą▓čŗą╝ ą┐ą░čĆą░ą╝ąĄčéčĆąŠą╝ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÅ ą▒čŗą╗ ąĄą│ąŠ IP-ą░ą┤čĆąĄčü.

ąĪąĄą╣čćą░čü ąĮą░ą╝ąĄčéąĖą╗ą░čüčī č鹥ąĮą┤ąĄąĮčåąĖčÅ ą║ ą╝ąĖąĮąĖą╝ą░ą╗čīąĮąŠą╝čā ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖčÄ IP-ą┐čĆąŠč鹊ą║ąŠą╗ą░. ąĀą░ąĘą▓ąĖčéąĖąĄ čäčāąĮą║čåąĖąŠąĮą░ą╗ą░ ą║ąŠą╝ą╝čāčéą░č鹊čĆąŠą▓ ą┐ąŠąĘą▓ąŠą╗čÅąĄčé ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčī Ethernet-ą║ąŠą╝ą╝čāčéą░čåąĖčÄ ąĮą░ ą▓čüąĄčģ čāčĆąŠą▓ąĮčÅčģ čüąĄčéąĖ, čćč鹊 ą┐čĆąĖ ą╝ąĄąĮčīčłąĖčģ ąĘą░čéčĆą░čéą░čģ ą┤ąĄą╗ą░ąĄčé čüąĄčéčī ą▒ąŠą╗ąĄąĄ ą┐čĆąŠąĖąĘą▓ąŠą┤ąĖč鹥ą╗čīąĮąŠą╣. ąÆčŗčłąĄ čÅą┤čĆą░ ąĖąĮč乊čĆą╝ą░čåąĖčÅ ą┤ąŠčüčéą░ą▓ą╗čÅąĄčéčüčÅ čüčĆąĄą┤čüčéą▓ą░ą╝ąĖ MPLS-č鹥čģąĮąŠą╗ąŠą│ąĖą╣. ąōą╗ą░ą▓ąĮčŗą╝ ą║čĆąĖč鹥čĆąĖąĄą╝ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÅ čÅą▓ą╗čÅąĄčéčüčÅ ąĄą│ąŠ ą┐ąŠčĆčé ą▓čģąŠą┤ą░ ą▓ čüąĄčéčī ą┐čĆąŠą▓ą░ą╣ą┤ąĄčĆą░.

ąĀąĀąóąĀ ą▒čŗą╗ ą┐ąĄčĆą▓čŗą╝ ą┐čĆąŠč鹊ą║ąŠą╗ąŠą╝, čüąŠąĘą┤ą░ąĮąĮčŗą╝ ą┤ą╗čÅ ą┐ąŠą┤ą║ą╗čÄč湥ąĮąĖčÅ ą║ąŠąĮąĄčćąĮčŗčģ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗ąĄą╣ ąĮą░ ąŠčüąĮąŠą▓ąĄ IP-ą╝ą░čĆčłčĆčāčéąĖąĘą░čåąĖąĖ. ąØą░ čüąĄą│ąŠą┤ąĮčÅčłąĮąĖą╣ ą┤ąĄąĮčī ąŠąĮ čüčćąĖčéą░ąĄčéčüčÅ čāčüčéą░čĆąĄą▓čłąĖą╝ ŌĆō ą▓čüą╗ąĄą┤čüčéą▓ąĖąĄ čüčéčĆąĄą╝ą╗ąĄąĮąĖčÅ ą║ ąŠčéą║ą░ąĘčā ąŠčé IP-ą╝ą░čĆčłčĆčāčéąĖąĘą░čåąĖąĖ ą▓ąĮčāčéčĆąĖ čüąĄčéąĖ ąĖ ą┐ąĄčĆąĄčģąŠą┤ą░ ą║ ą▒ąŠą╗ąĄąĄ ą┐čĆąŠąĖąĘą▓ąŠą┤ąĖč鹥ą╗čīąĮąŠą╣ ąĖ ą╝ąĄąĮąĄąĄ ąĘą░čéčĆą░čéąĮąŠą╣ Ethernet-ą║ąŠą╝ą╝čāčéą░čåąĖąĖ. ąÆ ąĮąŠą▓ąŠą╣ ą╝ąŠą┤ąĄą╗ąĖ čüąĄčéąĖ ą┐čĆąĖą╝ąĄąĮčÅčÄčéčüčÅ PPPoE ąĖą╗ąĖ Clips (DHCP op.82, DHCP snooping, IP Source Guard). ąĪ čĆą░čüą┐čĆąŠčüčéčĆą░ąĮąĄąĮąĖąĄą╝ čåąĄąĮčéčĆą░ą╗ąĖąĘąŠą▓ą░ąĮąĮąŠą╣ čüčģąĄą╝čŗ čāč湥čéą░ ąĖ ą║ąŠąĮčéčĆąŠą╗čÅ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗ąĄą╣ ąĮą░ ąŠą▒ąŠčĆčāą┤ąŠą▓ą░ąĮąĖąĖ BRAS ąĮą░ąĖą▒ąŠą╗čīčłčāčÄ ą┐ąŠą┐čāą╗čÅčĆąĮąŠčüčéčī ą┐čĆąĖąŠą▒čĆąĄą╗ ą┐čĆąŠč鹊ą║ąŠą╗ PPPoE. ąĪąŠč湥čéą░ąĮąĖąĄ PPPoE ąĖ č鹥čģąĮąŠą╗ąŠą│ąĖą╣ QinQ ą┐ąŠąĘą▓ąŠą╗čÅąĄčé čüą┤ąĄą╗ą░čéčī ą┐čĆąĖą▓čÅąĘą║čā ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÅ ą║ ą┐ąŠčĆčéčā ą▓čģąŠą┤ą░ ą▓ čüąĄčéčī ą┐čĆąŠą▓ą░ą╣ą┤ąĄčĆą░, ą░ ą┐čĆąŠą▓ąĄčĆą║ą░ ą╗ąŠą│ąĖąĮą░/ą┐ą░čĆąŠą╗čÅ ąŠčüčéą░ąĄčéčüčÅ ą┤ą╗čÅ ą┐ąŠą┤čéą▓ąĄčƹȹ┤ąĄąĮąĖčÅ ą║ąŠąĮčéčĆą░ą║čéą░ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÅ.

802.1x-č鹥čģąĮąŠą╗ąŠą│ąĖčÅ čüąŠąĘą┤ą░ąĮą░ ąĖ ąŠčüąŠą▒ąĄąĮąĮąŠ čģąŠčĆąŠčłą░ ą┤ą╗čÅ ą║ąŠčĆą┐ąŠčĆą░čéąĖą▓ąĮąŠą╣ ą╗ąŠą║ą░ą╗čīąĮąŠą╣ čüąĄčéąĖ, ąŠąĮą░ ąĘą░čēąĖčēą░ąĄčé čüąĄčéčī ąŠčé ąĮąĄčüą░ąĮą║čåąĖąŠąĮąĖčĆąŠą▓ą░ąĮąĮąŠą│ąŠ ą┤ąŠčüčéčāą┐ą░, ą┐ąŠą┤ą║ą╗čÄčćą░ąĄčé ą║ąŠą╝ą┐čīčÄč鹥čĆ ą║ ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąĮčŗą╝ čĆąĄčüčāčĆčüą░ą╝ ą┤ą░ąĮąĮąŠą╣ čüąĄčéąĖ, ąĮąŠ ąĮąĄčāą┤ąŠą▒ąĮą░ ą┤ą╗čÅ Metro Ethernet.

ą¤čĆąĖčćąĖąĮčŗ:

ŌĆó ąÉą▓č鹊čĆąĖąĘą░čåąĖčÄ, ą┐ąŠ čüčāčéąĖ, ą┐čĆąŠčģąŠą┤ąĖčé ą║ąŠąĮą║čĆąĄčéąĮčŗą╣ ą║ąŠą╝ą┐čīčÄč鹥čĆ ą║ą╗ąĖąĄąĮčéą░ ŌĆō ą▓ ą║ąŠčĆą┐ąŠčĆą░čéąĖą▓ąĮąŠą╣ LAN čéą░ą║ ąĖ ąĮą░ą┤ąŠ. ąÉ ą┤ąŠą╝ą░čłąĮąĖą╣ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čī ąĖą╝ąĄąĄčé ą┐čĆą░ą▓ąŠ ą┐čĆąĖąĮąĄčüčéąĖ ą║ąŠą╝ą┐čīčÄč鹥čĆ čü čĆą░ą▒ąŠčéčŗ, ą║čāą┐ąĖčéčī ąĮąŠą▓čŗą╣, čāčüčéą░ąĮąŠą▓ąĖčéčī č鹊čćą║čā ą┤ąŠčüčéčāą┐ą░. ąÆ ą┤ąŠą╝ąĄ ą╝ąŠąČąĄčé ą▒čŗčéčī ąĮąĄ ąŠą┤ąĖąĮ, ą░ ą┤ą▓ą░ ą║ąŠą╝ą┐čīčÄč鹥čĆą░.

ŌĆó ą¤čĆąĖą▓čÅąĘą║ą░ ą║ ą£ąÉąĪ ą┤ąĄą╗ą░ąĄčé čüąĄčĆą▓ąĖčü ąĮąĄą║ąŠą╝č乊čĆčéąĮčŗą╝, ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čī ą┐ą╗ą░čéąĖčé ąĮąĄ ąĘą░ ą║ąŠą╝ą┐čīčÄč鹥čĆ, ą░ ąĘą░ ą┤ąŠčüčéčāą┐, ą┐čĆąĖ čŹč鹊ą╝ ąŠąĮ ąĮąĄ ą┐čĆąĖą▓čŗą║ ąŠą▒čĆą░čēą░čéčīčüčÅ, ąĮą░ą┐čĆąĖą╝ąĄčĆ, ą▓ č鹥ą╗ąĄč乊ąĮąĮčāčÄ ą║ąŠą╝ą┐ą░ąĮąĖčÄ ąĘą░ čĆą░ąĘčĆąĄčłąĄąĮąĖąĄą╝ ą┐ąŠą┤ą║ą╗čÄčćąĖčéčī ą┤čĆčāą│ąŠą╣ č鹥ą╗ąĄč乊ąĮąĮčŗą╣ ą░ą┐ą┐ą░čĆą░čé.

ŌĆó ąæą╗ąŠą║ąĖčĆąŠą▓ą║ą░ ą┤ąŠčüčéčāą┐ą░ ą▓ čüąĄčéčī ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÅ, čüą░ą╝ąŠčüč鹊čÅč鹥ą╗čīąĮąŠ ąĮą░ąĘąĮą░čćąĖą▓čłąĄą│ąŠ čüąĄą▒ąĄ ą░ą┤čĆąĄčüą░, ąĮąĄąŠą▒čģąŠą┤ąĖą╝ą░ ąĖ ą▓čŗą┐ąŠą╗ąĮčÅąĄčéčüčÅ čéą░ą║ąČąĄ ą▓ čüčģąĄą╝ą░čģ Clips (DHCP op.82, DHCP snooping, IP Source Guard) ąĖ PPPoE. ą¤ąŠčĆčé ą║ąŠą╝ą╝čāčéą░č鹊čĆą░ ą┐čĆąŠą┐čāčüą║ą░ąĄčé č鹊ą╗čīą║ąŠ ąĘą░ą┐čĆąŠčü DHCP ąĖ ąŠčéą║čĆčŗą▓ą░ąĄčé ą┤ąŠčüčéčāą┐ ą┐ąŠčüą╗ąĄ ąĮą░ąĘąĮą░č湥ąĮąĖčÅ ą░ą┤čĆąĄčüą░ čüą▓ąĄčĆčģčā. ąÉąĮą░ą╗ąŠą│ąĖčćąĮąŠ ą║ąŠą╝ą╝čāčéą░č鹊čĆ ą┐čĆąŠą┐čāčüą║ą░ąĄčé ąĖčüą║ą╗čÄčćąĖč鹥ą╗čīąĮąŠ ąĘą░ą┐čĆąŠčüčŗ ąĮą░ PPP ąĖ ą▒ą╗ąŠą║ąĖčĆčāąĄčé ąĖąĮąŠą╣ čéčĆą░čäąĖą║.

ą×č湥ą▓ąĖą┤ąĮą░ č鹥ąĮą┤ąĄąĮčåąĖčÅ ą║ čåąĄąĮčéčĆą░ą╗čīąĮąŠą╝čā ą║ąŠąĮčéčĆąŠą╗čÄ ą┐ąŠą┤ čāą┐čĆą░ą▓ą╗ąĄąĮąĖąĄą╝

BRAS. ą¤čĆąĖ ą┐ąĄčĆąĄčģąŠą┤ąĄ ą║ ą╝ąŠą┤ąĄą╗ąĖ Ethernet-ą║ąŠą╝ą╝čāčéą░čåąĖąĖ ąĮą░ ą▓čüąĄą╣ čüąĄčéąĖ ąĖ "ą▓ąĖą╗ą░ąĮčā ąĮą░

ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÅ" ąĀąĀąĀąŠąĢ ŌĆō čŹč鹊 čüą░ą╝čŗą╣ čāą┤ąŠą▒ąĮčŗą╣ ąĖ ąĮąĄčĆąĄčüčāčĆčüąŠąĄą╝ą║ąĖą╣ ą╝ąĄčģą░ąĮąĖąĘą╝.

ąØąĄą┤ąŠčüčéą░čéą║ąŠą╝ PPPoE ą▒čŗą╗ą░ ą▓ąŠąĘą╝ąŠąČąĮąŠčüčéčī ą┐ąŠą┤ą╝ąĄąĮčŗ ą▒ąĖą╗ą╗ąĖąĮą│ąŠą▓ąŠą╣ ąĖąĮč乊čĆą╝ą░čåąĖąĖ ą▓ čüąĄčéąĖ

"ą▓ąĖą╗ą░ąĮ ąĮą░ ą║ą▓ą░čĆčéą░ą╗".

ąĀąĀąĀąŠąĢ + QinQ ŌĆō čŹčéą░ č乊čĆą╝čāą╗ą░ ąŠąĘąĮą░čćą░ąĄčé ą┐ąŠą╗ąĮčŗą╣ ą║ąŠąĮčéčĆąŠą╗čī ąĖ

čāą┤ąŠą▒ąĮčŗąĄ čāčüą╗ąŠą▓ąĖčÅ ą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖčÅ ą┤ą╗čÅ ą┤ąŠą╝ą░čłąĮąĖčģ (ąĮąĄčüą╗čāąČąĄą▒ąĮčŗčģ) ą░ą▒ąŠąĮąĄąĮč鹊ą▓.

QinQ Selective ŌĆō ąĮąŠą▓čŗą╣ čāčĆąŠą▓ąĄąĮčī ą║ą░č湥čüčéą▓ą░ čüąĄčĆą▓ąĖčüąŠą▓.

ąÆčüą╗ąĄą┤čüčéą▓ąĖąĄ ąŠčéčüčāčéčüčéą▓ąĖčÅ BRAS ąĮą░ čüąĄčéčÅčģ ą┐ąĄčĆą▓ąŠą│ąŠ ą┐ąŠą║ąŠą╗ąĄąĮąĖčÅ ąĀąŠčüčüąĖčÅ ąŠą║ą░ąĘą░ą╗ą░čüčī ąĄą┤ą▓ą░ ą╗ąĖ ąĮąĄ ąĄą┤ąĖąĮčüčéą▓ąĄąĮąĮąŠą╣ ą▓ ą╝ąĖčĆąĄ čüčéčĆą░ąĮąŠą╣, ą│ą┤ąĄ čüčĆąĄą┤čüčéą▓ą░ č鹥čģąĮąĖč湥čüą║ąŠą╣ ą┤ąĖą░ą│ąĮąŠčüčéąĖą║ąĖ NetFlow ą┤ąŠą╗ą│ąŠąĄ ą▓čĆąĄą╝čÅ ą┐čĆąĖą╝ąĄąĮčÅą╗ąĖčüčī ą┤ą╗čÅ čüą▒ąŠčĆą░ ą┐čĆąĄą┤ą▒ąĖą╗ą╗ąĖąĮą│ąŠą▓ąŠą╣ ąĖąĮč乊čĆą╝ą░čåąĖąĖ. ą×ą▒čĆą░ą▒ąŠčéą║ą░ ąĘą░ą│ąŠą╗ąŠą▓ą║ąŠą▓ ą║ą░ąČą┤ąŠą│ąŠ ą┐ą░ą║ąĄčéą░ čüąŠąĘą┤ą░ąĄčé ą▒ąŠą╗čīčłčāčÄ ąĮą░ą│čĆčāąĘą║čā ąĮą░ ąŠą▒ąŠčĆčāą┤ąŠą▓ą░ąĮąĖąĄ ąĖ ąĮąĄ ą│ą░čĆą░ąĮčéąĖčĆčāąĄčé čüą▒ąŠčĆą░ ą▓čüąĄą╣ ąĖąĮč乊čĆą╝ą░čåąĖąĖ ą▓ čćą░čüčŗ ąĮą░ąĖą▓čŗčüčłąĄą╣ ąĮą░ą│čĆčāąĘą║ąĖ, čéą░ą║ ą║ą░ą║ čüčāčēąĄčüčéą▓čāąĄčé čĆąĖčüą║ ą┐ąŠč鹥čĆčÅčéčī čćą░čüčéčī ą▓čüą┐ąŠą╝ąŠą│ą░č鹥ą╗čīąĮąŠą╣ ąĖąĮč乊čĆą╝ą░čåąĖąĖ ą┐čĆąĖ ą┐čĆąŠą┐čāčüą║ąĄ ą▒ąŠą╗čīčłąĖčģ ąŠą▒čŖąĄą╝ąŠą▓ čéčĆą░čäąĖą║ą░.

ąĪąĄą╣čćą░čü ą▒ąĖą╗ą╗ąĖąĮą│ ą┐čĆąĖčģąŠą┤ąĖčé ą▓ čüąŠąŠčéą▓ąĄčéčüčéą▓ąĖąĄ čü ąŠą▒čēąĄą╝ąĖčĆąŠą▓ąŠą╣ ą╝ąŠą┤ąĄą╗čīčÄ, ą┐ąŠčüčéčĆąŠąĄąĮąĮąŠą╣ ąĮą░ ą┐čĆąŠč鹊ą║ąŠą╗ąĄ Radius. ąØą░ą║ąŠą┐ą╗ąĄąĮąĖąĄ ąĖąĮč乊čĆą╝ą░čåąĖąĖ ą┐čĆąŠąĖąĘą▓ąŠą┤ąĖčéčüčÅ ą▓ SQL-ą▒ą░ąĘą░čģ ą┤ą░ąĮąĮčŗčģ ąĮą░ ąŠčüąĮąŠą▓ąĄ ą┤ą░ąĮąĮčŗčģ, ą┐ąŠčüčéčāą┐ą░čÄčēąĖčģ ąŠčé BRAS ą┐ąŠ čĆą░čüčłąĖčĆąĄąĮąĮčŗą╝ ąĮą░ą▒ąŠčĆą░ą╝ ą░čéčĆąĖą▒čāč鹊ą▓ Radius. BRAS ąĮąĄ č鹊ą╗čīą║ąŠ ą┐ąĄčĆąĄą┤ą░ąĄčé ąĖąĮč乊čĆą╝ą░čåąĖčÄ ąŠ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čīčüą║ąĖčģ čüąĄčüčüąĖčÅčģ, ąĮąŠ ąĖ ą┐čĆąĖąĮąĖą╝ą░ąĄčé ą║ąŠą╝ą░ąĮą┤čŗ ąĖąĘą╝ąĄąĮąĄąĮąĖčÅ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čīčüą║ąĖčģ ąĮą░čüčéčĆąŠąĄą║ ąŠčé čüąĖčüč鹥ą╝čŗ ą▒ąĖą╗ą╗ąĖąĮą│ą░ ąĖ ą┐ąŠčĆčéą░ą╗ą░ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗ąĄą╣ ą┤ą╗čÅ ą┤ąĖąĮą░ą╝ąĖč湥čüą║ąŠą│ąŠ ąĖąĘą╝ąĄąĮąĄąĮąĖčÅ ąĮą░ą▒ąŠčĆą░ čāčüą╗čāą│ ąĖ ąĘą░ą▓ąĄčĆčłąĄąĮąĖčÅ čüąĄčüčüąĖą╣ ą┐čĆąĖ ąĖčüč湥čĆą┐ą░ąĮąĖąĖ ą╗ąĖą╝ąĖč鹊ą▓.

ąÆąĮą░čćą░ą╗ąĄ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ą╗ąĖčüčī ą┐čĆąŠčüčéčŗąĄ čüčģąĄą╝čŗ:

ŌĆó "ąĘą▓ąĄąĘą┤ą░"ŌĆō ą┐čĆčÅą╝ąŠąĄ ą┐ąŠą┤ą║ą╗čÄč湥ąĮąĖąĄ ą║ą░ąČą┤ąŠą│ąŠ ą║ąŠą╝ą╝čāčéą░č鹊čĆą░ ą┤ąŠčüčéčāą┐ą░ ą║ ą▓čŗčłąĄčüč鹊čÅčēąĄą╝čā ą║ąŠą╝ą╝čāčéą░č鹊čĆčā ą░ą│čĆąĄą│ą░čåąĖąĖ. ąöą░ąĮąĮą░čÅ čüčģąĄą╝ą░ čéčĆąĄą▒čāąĄčé ą┐čĆąŠą║ą╗ą░ą┤ą║ąĖ ąŠą┐čéąĖč湥čüą║ąĖčģ ą║ą░ą▒ąĄą╗ąĄą╣ ą▒ąŠą╗čīčłąŠą╣ ąĄą╝ą║ąŠčüčéąĖ ąĖ ąŠčéą┤ąĄą╗čīąĮąŠą│ąŠ ą┐ąŠčĆčéą░ ą┤ą╗čÅ ą┐ąŠą┤ą║ą╗čÄč湥ąĮąĖčÅ ą║ą░ąČą┤ąŠą│ąŠ ą║ąŠą╝ą╝čāčéą░č鹊čĆą░ ą┤ąŠčüčéčāą┐ą░ ąĮą░ čāčĆąŠą▓ąĮąĄ ą░ą│čĆąĄą│ą░čåąĖąĖ ąĖ, ą║ą░ą║ čüą╗ąĄą┤čüčéą▓ąĖąĄ, ŌĆō ą▓ąĄą┤ąĄčé ą║ ą▒ąŠą╗čīčłąŠą╣ ąĖąĘą▒čŗč鹊čćąĮąŠčüčéąĖ ą┐ąŠ ąŠą▒ąŠčĆčāą┤ąŠą▓ą░ąĮąĖčÄ ą░ą│čĆąĄą│ą░čåąĖąĖ. ąØą░ą┐čĆąĖą╝ąĄčĆ, ą┤ą╗čÅ ą┐ąŠą┤ą║ą╗čÄč湥ąĮąĖčÅ 250 ą║ąŠą╝ą╝čāčéą░č鹊čĆąŠą▓ ą┤ąŠčüčéčāą┐ą░ ą┐ąŠ čüčģąĄą╝ąĄ "ą║ąŠą╗čīčåąŠ" čéčĆąĄą▒čāąĄčéčüčÅ ąŠą┤ąĖąĮ ą║ąŠą╝ą╝čāčéą░č鹊čĆ ą░ą│čĆąĄą│ą░čåąĖąĖ čü 48 ą┐ąŠčĆčéą░ą╝ąĖ, ą░ ą┐čĆąĖ čüčģąĄą╝ąĄ "ąĘą▓ąĄąĘą┤ą░" ŌĆō 250 ą┐ąŠčĆč鹊ą▓ ą░ą│čĆąĄą│ą░čåąĖąĖ, čćč鹊 ą┐ąŠčćčéąĖ ąĮą░ ą┐ąŠčĆčÅą┤ąŠą║ ą┤ąŠčĆąŠąČąĄ. ą¤čĆąĖ ą┐ąŠą┤ą║ą╗čÄč湥ąĮąĖąĖ ą║ąŠą╝ą╝čāčéą░č鹊čĆąŠą▓ ą│ąĖčĆą╗čÅąĮą┤ąŠą╣ čüą▒ąŠą╣ 菹╗ąĄą║čéčĆąŠą┐ąĖčéą░ąĮąĖčÅ ąĮą░ ąŠą┤ąĮąŠą╝ ą▓ąĄą┤ąĄčé ą║ ąŠčüčéą░ąĮąŠą▓ą║ąĄ čüąĄčĆą▓ąĖčüąŠą▓ ąĮą░ ą▓čüąĄčģ čüą╗ąĄą┤čāčÄčēąĖčģ ą║ąŠą╝ą╝čāčéą░č鹊čĆą░čģ.

ŌĆó "ą║ąŠą╗čīčåąŠ"ŌĆō ą┤ą░ąĮąĮą░čÅ čüčģąĄą╝ą░ ą┐čĆąĄąČą┤ąĄ ą▓ąŠčüą┐čĆąĖąĮąĖą╝ą░ą╗ą░čüčī ą▒čāą║ą▓ą░ą╗čīąĮąŠ: ą║ą░ą║ ą┐čĆąŠą║ą╗ą░ą┤ą║ą░ ąŠčéą┤ąĄą╗čīąĮčŗčģ ą║ąŠą╗čīčåąĄą▓čŗčģ ą║ą░ą▒ąĄą╗ąĄą╣. ąĪąĄą╣čćą░čü ąĮą░ąĖą▒ąŠą╗ąĄąĄ čĆą░čüą┐čĆąŠčüčéčĆą░ąĮąĄąĮą░ čüčģąĄą╝ą░ "ą┐ą╗ąŠčüą║ąŠą│ąŠ ą║ąŠą╗čīčåą░": ą║ą░ą▒ąĄą╗čī ą┐čĆąŠą║ą╗ą░ą┤čŗą▓ą░ąĄčéčüčÅ ąŠą┤ąĖąĮ, ą┐ąŠčüą╗ąĄą┤ąŠą▓ą░č鹥ą╗čīąĮąŠ čüąŠąĄą┤ąĖąĮčÅčÅ ąĮąĄčüą║ąŠą╗čīą║ąŠ ą┤ąĄčüčÅčéą║ąŠą▓ ą║ąŠą╝ą╝čāčéą░č鹊čĆąŠą▓. ąØą░ ąŠčüąĮąŠą▓ąĄ čĆą░ąĘąĮčŗčģ ąĮąĖč鹊ą║ ą▓ąŠą╗ąŠą║ąĮą░ č乊čĆą╝ąĖčĆčāąĄčéčüčÅ ąĮąĄčüą║ąŠą╗čīą║ąŠ ą╗ąŠą│ąĖč湥čüą║ąĖčģ ą║ąŠą╗ąĄčå.

ąÆą║ą╗čÄč湥ąĮąĖąĄ 10ŌĆō12 ą║ąŠą╝ą╝čāčéą░č鹊čĆąŠą▓ ą┤ąŠčüčéčāą┐ą░ ą▓ ą║ąŠą╗čīčåąĄ ą┤ąŠčüčéąĖą│ą░ąĄčéčüčÅ ąĖčģ ą┐ąŠčüą╗ąĄą┤ąŠą▓ą░č鹥ą╗čīąĮčŗą╝ ą▓ą║ą╗čÄč湥ąĮąĖąĄą╝ ąĮą░ ąŠą┤ąĮąŠą╣ ąĮąĖčéą║ąĄ ą▓ąŠą╗ąŠą║ąĮą░ čü ąĘą░ą║ąŠą╗čīčåąŠą▓ą║ąŠą╣ ą┤ą░ąĮąĮąŠą╣ ąĮąĖčéą║ąĖ ą▓ąŠą╗ąŠą║ąĮą░ ąĮą░ ąĮąĖčéą║čā ąŠą▒čĆą░čéąĮąŠą╣ ąĮą░ą┐čĆą░ą▓ą╗ąĄąĮąĮąŠčüčéąĖ ąĮą░ ą┐ąŠčüą╗ąĄą┤ąĮąĄą╝ ą║ąŠą╝ą╝čāčéą░č鹊čĆąĄ ą┤ą░ąĮąĮąŠą│ąŠ ą║ąŠą╗čīčåą░. ąóą░ą║ąĖą╝ ąŠą▒čĆą░ąĘąŠą╝, ąĮą░ ąŠą┤ąĮąŠą╝ ą║ą░ą▒ąĄą╗ąĄ č乊čĆą╝ąĖčĆčāąĄčéčüčÅ ąĮąĄčüą║ąŠą╗čīą║ąŠ ą╗ąŠą│ąĖč湥čüą║ąĖčģ ą║ąŠą╗ąĄčå, ąĖčüą┐ąŠą╗čīąĘčāčÄčēąĖčģ čĆą░ąĘąĮčŗąĄ ą┐ą░čĆčŗ ą▓ąŠą╗ąŠą║ąĮą░. ąĪą▒ąŠą╣ 菹╗ąĄą║čéčĆąŠą┐ąĖčéą░ąĮąĖčÅ ąĮą░ ąŠą┤ąĮąŠą╝ ąĖąĘ ą║ąŠą╝ą╝čāčéą░č鹊čĆąŠą▓ ąĮąĄ ą┐čĆąĖą▓ąŠą┤ąĖčé ą║ ąŠčüčéą░ąĮąŠą▓ą║ąĄ čüąĄčĆą▓ąĖčüąŠą▓ ą┤čĆčāą│ąĖčģ ą║ąŠą╝ą╝čāčéą░č鹊čĆąŠą▓, ą┐ąŠčüą║ąŠą╗čīą║čā ą║ą░ąČą┤čŗą╣ ąĖą╝ąĄąĄčé ą┤ą▓ą░ ąĮą░ą┐čĆą░ą▓ą╗ąĄąĮąĖčÅ ą▓čŗčģąŠą┤ą░ ą║ čÅą┤čĆčā čüąĄčéąĖ.

ąöą░ąČąĄ ą╝ąĮąŠąČąĄčüčéą▓ąĄąĮąĮčŗą╣ čĆą░ąĘčĆčŗą▓ ą╗ąŠą│ąĖč湥čüą║ąŠą│ąŠ ą║ąŠą╗čīčåą░ ą┐čĆąĖą▓ąĄą┤ąĄčé ą║ ąŠčüčéą░ąĮąŠą▓ą║ąĄ

čüąĄčĆą▓ąĖčüąŠą▓ ą╗ąĖčłčī ąĮą░ ąĮąĄčüą║ąŠą╗čīą║ąĖčģ ą║ąŠą╝ą╝čāčéą░č鹊čĆą░čģ, ą▓ č鹊 ą▓čĆąĄą╝čÅ ą║ą░ą║ ą┤čĆčāą│ąĖąĄ ą║ąŠą╝ą╝čāčéą░č鹊čĆčŗ

ą▒čāą┤čāčé ą┐čĆąŠą┤ąŠą╗ąČą░čéčī čĆą░ą▒ąŠčéą░čéčī. ą¤čĆąĖą╝ąĄąĮąĄąĮąĖąĄ ą┐čĆąŠč鹊ą║ąŠą╗ą░ MSTP ą┐ąŠąĘą▓ąŠą╗čÅąĄčé čüą┤ąĄą╗ą░čéčī ą║ąŠą╗čīčåąŠ

ąĮąĄ ą▒ą╗ąŠą║ąĖčĆčāąĄą╝čŗą╝, ą░ ąĖčüą┐ąŠą╗čīąĘčāčÄčēąĖą╝ ąŠą▒ą░ ą┐ą╗ąĄčćą░ ą┤ą╗čÅ ą┐ąĄčĆąĄčüčŗą╗ą║ąĖ ąĖąĮč乊čĆą╝ą░čåąĖąĖ.

ąĀą░čüą┐čĆąŠčüčéčĆą░ąĮąĄąĮąĖąĄ čüąĄčĆą▓ąĖčüąŠą▓ "čĆąĄą░ą╗čīąĮąŠą│ąŠ ą▓čĆąĄą╝ąĄąĮąĖ" čéčĆąĄą▒čāąĄčé ąĮąŠą▓čŗčģ čĆąĄčłąĄąĮąĖą╣

ą┤ą╗čÅ ąŠą▒ąĄčüą┐ąĄč湥ąĮąĖčÅ ą▒čŗčüčéčĆąŠą╣ čüčģąŠą┤ąĖą╝ąŠčüčéąĖ ą║ąŠą╗čīčåą░ ą▓ čüą╗čāčćą░ąĄ ą░ą▓ą░čĆąĖąĖ.

ą×ą┤ąĮąĖą╝ ąĖąĘ čéą░ą║ąĖčģ ą┐čĆąŠč鹊ą║ąŠą╗ąŠą▓ čÅą▓ą╗čÅąĄčéčüčÅ ERRP (Ethernet Ring

Redundancy Protocol) čü ą▓čĆąĄą╝ąĄąĮąĄą╝ čüčģąŠą┤ąĖą╝ąŠčüčéąĖ ą╝ąĄąĮąĄąĄ 200 ą╝ąĖą╗ą╗ąĖčüąĄą║čāąĮą┤.

ążąĖąĘąĖč湥čüą║ąĖą╣ ąŠą▒čĆčŗą▓ ą║ą░ą▒ąĄą╗čÅ čÅą▓ą╗čÅąĄčéčüčÅ ą║čĆąĖčéąĖč湥čüą║ąĖą╝ ą║ą░ą║ ą┤ą╗čÅ č鹊ą┐ąŠą╗ąŠą│ąĖąĖ "ą║ąŠą╗čīčåąŠ", čéą░ą║ ąĖ ą┤ą╗čÅ čüčģąĄą╝čŗ "ąĘą▓ąĄąĘą┤ą░" ŌĆō ą▓ ą┐ąŠčüą╗ąĄą┤ąĮąĄą╣ ąŠą▒čŗčćąĮąŠ ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ ąŠą┤ąĖąĮ ą║ą░ą▒ąĄą╗čī ą┤ą╗čÅ ą┐ąŠą┤ą║ą╗čÄč湥ąĮąĖčÅ čĆčÅą┤ą░ ą║ąŠą╝ą╝čāčéą░č鹊čĆąŠą▓. ą¤čĆąĖ ąĮą░ą╗ąĖčćąĖąĖ čüą╗čāąČą▒čŗ ąŠą┐ąĄčĆą░čéąĖą▓ąĮąŠą╣ č鹥čģąĮąĖč湥čüą║ąŠą╣ ą┐ąŠą┤ą┤ąĄčƹȹ║ąĖ čāčüčéčĆą░ąĮąĄąĮąĖąĄ ąŠą▒čĆčŗą▓ą░ ą║ą░ą▒ąĄą╗čÅ ąŠą▒čŗčćąĮąŠ ąĘą░ąĮąĖą╝ą░ąĄčé ą┤ąŠ 6 čćą░čüąŠą▓.

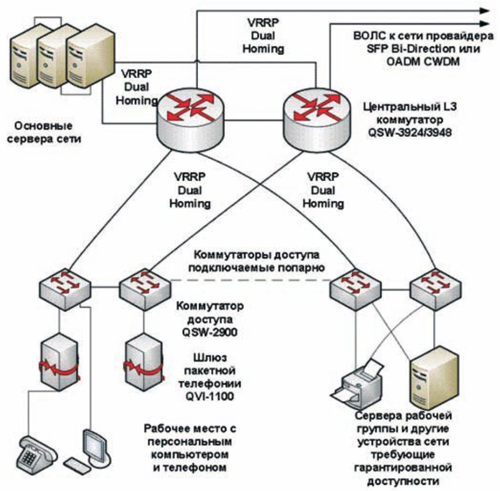

ąóąŠą┐ąŠą╗ąŠą│ąĖčÅ Dual Homing ŌĆō ą┐čĆąĖą▓čÅąĘą║ą░ ą║ ą┤ą▓čāą╝ ą▓čŗčłąĄčüč鹊čÅčēąĖą╝ čāčüčéčĆąŠą╣čüčéą▓ą░ą╝, ą┐ąŠą┤ą┤ąĄčƹȹĖą▓ą░čÄčēąĖą╝ ą┐čĆąŠč鹊ą║ąŠą╗čŗ VRRP ąĖ ERRP, -ą┐ąŠąĘą▓ąŠą╗čÅąĄčé čüąŠąĘą┤ą░ą▓ą░čéčī ąĮą░ą┤ąĄąČąĮčŗąĄ ą▒ąĄąĘąŠą▒čĆčŗą▓ąĮčŗąĄ čüąŠąĄą┤ąĖąĮąĄąĮąĖčÅ, ą║ąŠč鹊čĆčŗąĄ ą│ą░čĆą░ąĮčéąĖčĆčāčÄčé ą┐ąŠčüč鹊čÅąĮąĮčāčÄ ą┤ąŠčüčéčāą┐ąĮąŠčüčéčī (čĆąĖčü. 1).

ąĀąĖčü. 1. ąĪčéčĆčāą║čéčāčĆąĮą░čÅ

čüčģąĄą╝ą░ ą▓čŗčüąŠą║ąŠąĮą░ą┤ąĄąČąĮąŠą╣ ą║ąŠčĆą┐ąŠčĆą░čéąĖą▓ąĮąŠą╣ čüąĄčéąĖ

ąŚą░čēąĖčéą░ ąŠčé čłč鹊čĆą╝ąŠą▓ ąĖ ąĮąĄčüą░ąĮą║čåąĖąŠąĮąĖčĆąŠą▓ą░ąĮąĮčŗčģ ą┤ąĄą╣čüčéą▓ąĖą╣ čüąŠ čüč鹊čĆąŠąĮčŗ

ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗ąĄą╣ ąŠčüčéą░ąĄčéčüčÅ ąŠą┤ąĮąŠą╣ ąĖąĘ ą┐ąĄčĆą▓ąŠąŠč湥čĆąĄą┤ąĮčŗčģ ąĘą░ą┤ą░čć ąŠą┐ąĄčĆą░č鹊čĆąŠą▓.

ąÆ ą║ąŠą╗čīčåąĄą▓čŗčģ č鹊ą┐ąŠą╗ąŠą│ąĖčÅčģ ą▒ąŠą╗čīčłąŠąĄ ąĘąĮą░č湥ąĮąĖąĄ ąĖą╝ąĄčÄčé ą╝ąĄčģą░ąĮąĖąĘą╝čŗ

ąĘą░čēąĖčéčŗ ąŠčé čłč鹊čĆą╝ąŠą▓, ą┐čĆąĖč湥ą╝ ąĮą░ čüąĄą│ąŠą┤ąĮčÅ ą┐ąŠą┤čĆą░ąĘą┤ąĄą╗čÅčÄčé čéčĆąĖ ą▓ąĖą┤ą░ čłč鹊čĆą╝ą░ ŌĆō ąĘą░č鹊ą┐ą╗ąĄąĮąĖčÅ

čüąĄčéąĖ ą▒ąŠą╗čīčłąĖą╝ ą║ąŠą╗ąĖč湥čüčéą▓ąŠą╝ čüą╗čāąČąĄą▒ąĮčŗčģ ą┐ą░ą║ąĄč鹊ą▓, ą┐čĆąĖą▓ąŠą┤čÅčēąĄą│ąŠ ą║ ąŠčüčéą░ąĮąŠą▓ą║ąĄ čüąĄčĆą▓ąĖčüąŠą▓

ą▓čüą╗ąĄą┤čüčéą▓ąĖąĄ ąĖčüč湥čĆą┐ą░ąĮąĖčÅ ą▓čüąĄą╣ ą┐ąŠą╗ąŠčüčŗ ą┐čĆąŠą┐čāčüą║ą░ąĮąĖčÅ ąĖ čĆąĄčüčāčĆčüąŠą▓ ą║ąŠą╝ą╝čāčéą░č鹊čĆąŠą▓ ą┐ąŠą┤

ą┐ąĄčĆąĄčüčŗą╗ą║čā ą▒ąŠą╗čīčłąŠą│ąŠ ąŠą▒čŖąĄą╝ą░ ą▒ąĄčüą┐ąŠą╗ąĄąĘąĮąŠą│ąŠ čéčĆą░čäąĖą║ą░.

ąÆąŠčé ąĖčģ ą┐ąĄčĆąĄč湥ąĮčī:

- čłč鹊čĆą╝ ą▒čĆąŠą┤ą║ą░čüčéą░(čłąĖčĆąŠą║ąŠą▓ąĄčēą░č鹥ą╗čīąĮąŠą╣ čĆą░čüčüčŗą╗ą║ąĖ). Ethernet-ą┐čĆąŠč鹊ą║ąŠą╗ čĆą░ą▒ąŠčéą░ąĄčé ąĮą░ ąŠčüąĮąŠą▓ąĄ čĆą░čüčüčŗą╗ą║ąĖ čłąĖčĆąŠą║ąŠą▓ąĄčēą░č鹥ą╗čīąĮčŗčģ ąĘą░ą┐čĆąŠčüąŠą▓ ą┤ą╗čÅ ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąĖčÅ ą╝ąĄčüč鹊ą┐ąŠą╗ąŠąČąĄąĮąĖčÅ ąĖčüą║ąŠą╝ąŠą│ąŠ čĆąĄčüčāčĆčüą░. ąĢčüą╗ąĖ ąŠą▒čĆą░ąĘčāąĄčéčüčÅ ą┐ąĄčéą╗čÅ ą▓ č鹊ą┐ąŠą╗ąŠą│ąĖąĖ čüąĄčéąĖ, ąĮą░ą┐čĆąĖą╝ąĄčĆ, čüąŠ čüč鹊čĆąŠąĮčŗ ą┐ąŠčĆč鹊ą▓ ą║ą╗ąĖąĄąĮč鹊ą▓, č鹊 ą┐čĆąŠąĖčüčģąŠą┤ąĖčé ą╗ą░ą▓ąĖąĮąŠąŠą▒čĆą░ąĘąĮąŠąĄ ąĮą░čĆą░čüčéą░ąĮąĖąĄ ąĘą░ą│čĆčāąĘą║ąĖ ą╗ąĖąĮą║ąŠą▓ ą▓čüąĄ ą▒ąŠą╗čīčłąĖą╝ ą║ąŠą╗ąĖč湥čüčéą▓ąŠą╝ čłąĖčĆąŠą║ąŠą▓ąĄčēą░č鹥ą╗čīąĮčŗčģ ąĘą░ą┐čĆąŠčüąŠą▓ -ą┤ąŠ ą┐ąŠą╗ąĮąŠą╣ ąŠčüčéą░ąĮąŠą▓ą║ąĖ čĆą░ą▒ąŠčéčŗ čüąĄą│ą╝ąĄąĮčéą░ čüąĄčéąĖ. ą¤ąĄčĆą▓čŗą╝ ą┐čĆąŠč鹊ą║ąŠą╗ąŠą╝ ąĘą░čēąĖčéčŗ ą▒čŗą╗ STP, ą▒ą╗ąŠą║ąĖčĆčāčÄčēąĖą╣ ą┐ąŠčĆčé ą┐čĆąĖ ąŠą▒ąĮą░čĆčāąČąĄąĮąĖąĖ ą┐ąĄčéą╗ąĖ. ą×ą┤ąĮą░ą║ąŠ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖąĄ ą╗čÄą▒ąŠą│ąŠ ą┤ąĖąĮą░ą╝ąĖč湥čüą║ąŠą│ąŠ ą┐čĆąŠč鹊ą║ąŠą╗ą░ ąĮą░ ą┐ąŠčĆčéčā ąĘą░ą║ą░ąĘčćąĖą║ą░ čÅą▓ą╗čÅąĄčéčüčÅ čāą│čĆąŠąĘąŠą╣ ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéąĖ čüąĄčéąĖ. ąĢčüą╗ąĖ ą┤ąĄą╣čüčéą▓ąĖčÅą╝ąĖ ąĘą╗ąŠčāą╝čŗčłą╗ąĄąĮąĮąĖą║ą░ ąĖą╗ąĖ ą▓ąĖčĆčāčüą░ ą▒čāą┤ąĄčé čüąŠąĘą┤ą░ąĮ ą┐ąŠč鹊ą║ čüą╗čāąČąĄą▒ąĮąŠą╣ ąĖąĮč乊čĆą╝ą░čåąĖąĖ, č鹊 čŹč鹊 čüą┐ąŠčüąŠą▒ąĮąŠ ą┐čĆąĖą▓ąĄčüčéąĖ ą║ ą╝ąĮąŠą│ąŠčćąĖčüą╗ąĄąĮąĮąŠą╝čā ą┐ąĄčĆąĄčüč湥čéčā ąĖ ąĖąĘą╝ąĄąĮąĄąĮąĖčÄ č鹊ą┐ąŠą╗ąŠą│ąĖąĖ čüąĄčéąĖ ą▓čüąĄą╝ąĖ ą║ąŠą╝ą╝čāčéą░č鹊čĆą░ą╝ąĖ čüąĄą│ą╝ąĄąĮčéą░, čćč鹊 čćčĆąĄą▓ą░č鹊 ąŠčüčéą░ąĮąŠą▓ą║ąŠą╣ čüąĄčĆą▓ąĖčüąŠą▓;

- čłč鹊čĆą╝ ą╝čāą╗čīčéąĖą║ą░čüčéą░ą░ąĮą░ą╗ąŠą│ąĖč湥ąĮ čłč鹊čĆą╝čā ą▒čĆąŠą┤ą║ą░čüčéą░. ą¤čĆąĖąĘąĮą░ą║ąŠą╝ ą╝čāą╗čīčéąĖ-ą║ą░čüč鹊ą▓čŗčģ ą┐ą░ą║ąĄč鹊ą▓ čÅą▓ą╗čÅąĄčéčüčÅ ą£ąÉąĪ-ą░ą┤čĆąĄčü, čüąŠąŠčéą▓ąĄčéčüčéą▓čāčÄčēąĖą╣ ą╝čāą╗čīčéąĖą║ą░čüč鹊ą▓ąŠą╝čā IP-ą░ą┤čĆąĄčüčā. ą¤ąŠ ą┤ą░ąĮąĮąŠą╝čā ą┐čĆąĖąĘąĮą░ą║čā ą▓ą║ą╗čÄčćą░ąĄčéčüčÅ ą╝ąĄčģą░ąĮąĖąĘą╝ ą┐ąŠą┤ą░ą▓ą╗ąĄąĮąĖčÅ čłč鹊čĆą╝ą░;

- čłč鹊čĆą╝ čÄąĮąĖą║ą░čüčéą░ŌĆō čüą░ą╝čŗą╣ ąĮąŠą▓čŗą╣ čéąĖą┐ čłč鹊čĆą╝ą░. ąŚą╗ąŠčāą╝čŗčłą╗ąĄąĮąĮąĖą║ ąĖą╗ąĖ ą▓ąĖčĆčāčü ąĮą░ą┐čĆą░ą▓ą╗čÅąĄčé ąĮą░ ą┐ąŠčĆčé ą┐čĆąŠą▓ą░ą╣ą┤ąĄčĆą░ ą┐ąŠč鹊ą║ ąŠą▒čŗčćąĮčŗčģ ą┐ą░ą║ąĄč鹊ą▓, čćčīčÅ ąĄą┤ąĖąĮčüčéą▓ąĄąĮąĮą░čÅ ąŠčüąŠą▒ąĄąĮąĮąŠčüčéčī ŌĆō ą░ą┤čĆąĄčü ąĮą░ąĘąĮą░č湥ąĮąĖčÅ ąĮąĄąĖąĘą▓ąĄčüč鹥ąĮ ą║ąŠą╝ą╝čāčéą░č鹊čĆčā. ą¤ąŠ ą┐čĆąŠč鹊ą║ąŠą╗čā Ethernet II ą▓ ą┤ą░ąĮąĮąŠą╝ čüą╗čāčćą░ąĄ ą║ąŠą╝ą╝čāčéą░č鹊čĆ čĆą░čüčüčŗą╗ą░ąĄčé čüą╗čāąČąĄą▒ąĮčŗą╣ DLF-ąĘą░ą┐čĆąŠčü ą║ ą┤čĆčāą│ąĖą╝ ą║ąŠą╝ą╝čāčéą░č鹊čĆą░ą╝ čüąĄčéąĖ. ąØą░ ąĮąĄą│ąŠ ą┤ąŠą╗ąČąĄąĮ ąŠčéą▓ąĄčéąĖčéčī ą║ąŠą╝ą╝čāčéą░č鹊čĆ, ąĖą╝ąĄčÄčēąĖą╣ ąĖąĮč乊čĆą╝ą░čåąĖčÄ ąŠ ą┤ą░ąĮąĮąŠą╝ ą░ą┤čĆąĄčüąĄ. ą¤ąŠč鹊ą║ ą┐ą░ą║ąĄč鹊ą▓ čü ąĮąĄąĖąĘą▓ąĄčüčéąĮčŗą╝ąĖ ą░ą┤čĆąĄčüą░ą╝ąĖ ą╝ąŠąČąĄčé ą┐čĆąĖą▓ąĄčüčéąĖ ą║ ą╗ą░ą▓ąĖąĮąŠąŠą▒čĆą░ąĘąĮąŠą╝čā ąĘą░č鹊ą┐ą╗ąĄąĮąĖčÄ čüąĄčéąĖ čüą╗čāąČąĄą▒ąĮčŗą╝ąĖ DLF-ąĘą░ą┐čĆąŠčüą░ą╝ąĖ, čćč鹊 ą┐ąŠ čŹčäč乥ą║čéčā ą▒čāą┤ąĄčé ą░ąĮą░ą╗ąŠą│ąĖčćąĮąŠ čłč鹊čĆą╝čā ą▒čĆąŠą┤ą║ą░čüčéą░. ą¤ąŠą┤ą░ą▓ą╗ąĄąĮąĖąĄ ą┤ą░ąĮąĮąŠą│ąŠ čéąĖą┐ą░ čłč鹊čĆą╝ą░ ąŠčüąĮąŠą▓ą░ąĮąŠ ąĮą░ čāčüčéą░ąĮąŠą▓ą╗ąĄąĮąĖąĖ ą┐ąŠčĆąŠą│ąŠą▓ąŠą│ąŠ ąĘąĮą░č湥ąĮąĖčÅ ą║ąŠą╗ąĖč湥čüčéą▓ą░ DLF-ąĘą░-ą┐čĆąŠčüąŠą▓, čĆą░ąĘčĆąĄčłąĄąĮąĮąŠą│ąŠ ą┤ą╗čÅ ąŠčéą┐čĆą░ą▓ą║ąĖ ą║ąŠą╝ą╝čāčéą░č鹊čĆąŠą╝.

ąĪąĄą│ąŠą┤ąĮčÅ ą┐čĆąĄą┤čāčüą╝ąŠčéčĆąĄąĮ čåąĄą╗čŗą╣ čĆčÅą┤ čäčāąĮą║čåąĖąŠąĮą░ą╗čīąĮčŗčģ ą▓ąŠąĘą╝ąŠąČąĮąŠčüč鹥ą╣ ą┤ą╗čÅ ąŠą▒ąĄčüą┐ąĄč湥ąĮąĖčÅ ąĘą░čēąĖčéčŗ ąŠčé čłč鹊čĆą╝ąŠą▓ ąĖ ąĮąĄčüą░ąĮą║čåąĖąŠąĮąĖčĆąŠą▓ą░ąĮąĮčŗčģ ą┤ąĄą╣čüčéą▓ąĖą╣ čüąŠ čüč鹊čĆąŠąĮčŗ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗ąĄą╣. ąØą░ą┐čĆąĖą╝ąĄčĆ, Remote loop detection. ą×ąĮ ąŠą┐čĆąĄą┤ąĄą╗čÅąĄčé ąĮą░ą╗ąĖčćąĖąĄ ą┐ąĄčéą╗ąĖ, ąĮąŠ ąĮąĄ ą┐čĆąĖąĮąĖą╝ą░ąĄčé ą║ ąŠą▒čĆą░ą▒ąŠčéą║ąĄ č鹊ą┐ąŠą╗ąŠą│ąĖč湥čüą║ąĖąĄ ąĖąĘą╝ąĄąĮąĄąĮąĖčÅ ą▓ čüąĄčéčī ą┐čĆąŠą▓ą░ą╣ą┤ąĄčĆą░. ąĢčüčéčī ą┤ą▓ą░ ą╝ąĄčģą░ąĮąĖąĘą╝ą░ ą┤ąĄą╣čüčéą▓ąĖą╣ ąĮą░ ąŠą▒ąĮą░čĆčāąČąĄąĮąĖąĄ ą┐ąĄčéą╗ąĖ:

ŌĆó ą¤ąŠčĆčé ą╝ąŠąČąĄčé ą▒čŗčéčī ą▒ą╗ąŠą║ąĖčĆąŠą▓ą░ąĮ ąĮą░ ąĘą░ą┤ą░ąĮąĮąŠąĄ ą▓čĆąĄą╝čÅ, ą░ ąĘą░č鹥ą╝ ąŠčéą║čĆčŗčé, ą┐čĆąĖ ąŠą▒ąĮą░čĆčāąČąĄąĮąĖąĖ ą┐ąĄčéą╗ąĖ ą┐ąŠčĆčé ą▒čāą┤ąĄčé ą▓ąĮąŠą▓čī ąĘą░ą║čĆčŗčé.

ŌĆó ą¤ąŠčĆčé ąĮąĄ ą▒ą╗ąŠą║ąĖčĆčāąĄčéčüčÅ, ą┐čĆąŠąĖąĘą▓ąŠą┤ąĖčéčüčÅ ą┐ąŠą┤ą░ą▓ą╗ąĄąĮąĖąĄ čłč鹊čĆą╝ą░ ŌĆō ąĮą░ ą┐ąŠčĆčéčā ą┤ąŠą┐čāčüą║ą░ąĄčéčüčÅ ą┐čĆąŠčģąŠąČą┤ąĄąĮąĖąĄ ąĘą░ą┤ą░ąĮąĮąŠą│ąŠ ą┐ąŠčĆąŠą│ąŠą▓ąŠą│ąŠ ą║ąŠą╗ąĖč湥čüčéą▓ą░ čłąĖčĆąŠą║ąŠą▓ąĄčēą░č鹥ą╗čīąĮčŗčģ ąĘą░ą┐čĆąŠčüąŠą▓. ą¤ąŠčüą╗ąĄ ą┐čĆąĄą▓čŗčłąĄąĮąĖčÅ ą┐ąŠčĆąŠą│ąŠą▓ąŠą│ąŠ ą║ąŠą╗ąĖč湥čüčéą▓ą░ ą┐ą░ą║ąĄč鹊ą▓ ą║ąŠą╝ą╝čāčéą░č鹊čĆ ąĮąĄ ą┐čĆąĖąĮąĖą╝ą░ąĄčé ą▒ąŠą╗ąĄąĄ ą┐ą░ą║ąĄčéčŗ ą┤ą░ąĮąĮąŠą│ąŠ čéąĖą┐ą░, ą┐čĆąŠą┐čāčüą║ą░čÅ ą┤čĆčāą│ąĖąĄ ą┐ą░ą║ąĄčéčŗ. ą©ąĖčĆąŠą║ąŠą▓ąĄčēą░č鹥ą╗čīąĮčŗą╣ čéčĆą░čäąĖą║ ąŠą┐čĆąĄą┤ąĄą╗čÅąĄčéčüčÅ ą┐ąŠ čüą┐ąĄčåąĖčäąĖč湥čüą║ąŠą╝čā ą£ąÉąĪ-ą░ą┤čĆąĄčüčā (čüąŠčüč鹊čÅčēąĄą╝čā ąĖąĘ ą▓čüąĄčģ F).

ą¤ąĄčĆąĄčģąŠą┤ ąŠčé ą▒ą╗ąŠą║ąĖčĆąŠą▓ą║ąĖ ą┐ąŠčĆčéą░ ą║ ą┐ąŠą┤ą░ą▓ą╗ąĄąĮąĖčÄ čłč鹊čĆą╝ąŠą▓ ą┐ąŠąĘą▓ąŠą╗čÅąĄčé ąŠą▒ąĄčüą┐ąĄčćąĖčéčī ą┐ąŠčüč鹊čÅąĮąĮąŠąĄ, ą▒ąĄąĘąŠčéą║ą░ąĘąĮąŠąĄ ą┐čĆąĄą┤ąŠčüčéą░ą▓ą╗ąĄąĮąĖąĄ čüąĄčĆą▓ąĖčüąŠą▓ ąĘą░ą║ą░ąĘčćąĖą║čā. ą¤čĆąĖ čŹč鹊ą╝ ą║ąŠą╝ą╝čāčéą░č鹊čĆ ąŠą┐ąŠą▓ąĄčēą░ąĄčé čüąĖčüč鹥ą╝čā čüąĄč鹥ą▓ąŠą│ąŠ čāą┐čĆą░ą▓ą╗ąĄąĮąĖčÅ (NMS) čüčĆąĄą┤čüčéą▓ą░ą╝ąĖ SMTP-ą┐čĆąŠč鹊ą║ąŠą╗ą░ ą┤ą╗čÅ ąŠą┐ąĄčĆą░čéąĖą▓ąĮąŠą│ąŠ ą║ąŠąĮčéčĆąŠą╗čÅ čüąĖčéčāą░čåąĖąĖ čüą╗čāąČą▒ąŠą╣ č鹥čģąĮąĖč湥čüą║ąŠą╣ ą┐ąŠą┤ą┤ąĄčƹȹ║ąĖ.

ąÆą░ąČąĮąŠ ąŠčéą╝ąĄčéąĖčéčī, čćč鹊 čłąĖčĆąŠą║ąŠą▓ąĄčēą░č鹥ą╗čīąĮčŗąĄ ąĘą░ą┐čĆąŠčüčŗ ąĮąĄąŠą▒čģąŠą┤ąĖą╝čŗ ą┤ą╗čÅ čĆą░ą▒ąŠčéčŗ Ethernet-čüąĄčéąĖ, ąĮąŠ ąĖčģ ąĮąŠčĆą╝ą░ą╗čīąĮąŠąĄ ą║ąŠą╗ąĖč湥čüčéą▓ąŠ ą▒čāą┤ąĄčé čĆą░ąĘąĮčŗą╝ ą┤ą╗čÅ ą┐ąŠčĆčéą░, ąĘą░ ą║ąŠč鹊čĆčŗą╝ ąĮą░čģąŠą┤ąĖčéčüčÅ ąŠą┤ąĖąĮ ą║ąŠą╝ą┐čīčÄč鹥čĆ, ąĖą╗ąĖ ą┤ą╗čÅ ą▓ą░čĆąĖą░ąĮčéą░, ą│ą┤ąĄ ą║ąŠą╝ą┐čīčÄč鹥čĆąŠą▓ ą╝ąĮąŠą│ąŠ. ą¤ąŠčŹč鹊ą╝čā ą┐ąŠčĆąŠą│ąŠą▓ąŠąĄ ąĘąĮą░č湥ąĮąĖąĄ ąĘą░ą┤ą░ąĄčéčüčÅ ąĮą░ ą║ą░ąČą┤čŗą╣ ą┐ąŠčĆčé ąŠčéą┤ąĄą╗čīąĮąŠ.

ą¤ąŠą╝ąĖą╝ąŠ ą┐ąŠą┤ą░ą▓ą╗ąĄąĮąĖčÅ ą▓čüąĄčģ čéąĖą┐ąŠą▓ čłč鹊čĆą╝ąŠą▓ ąĖ ąŠą▒ąĮą░čĆčāąČąĄąĮąĖčÅ ą┐ąĄč鹥ą╗čī čüąŠą▓čĆąĄą╝ąĄąĮąĮčŗąĄ ą║ąŠą╝ą╝čāčéą░č鹊čĆčŗ ąŠčüąĮą░čēąĄąĮčŗ čüčĆąĄą┤čüčéą▓ą░ą╝ąĖ DHCP-snooping ąĖ IP Source Guard, ąĘą░ą┐čĆąĄčēą░čÄčēąĖą╝ąĖ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÄ čüą░ą╝ąŠą╝čā ąĮą░ąĘąĮą░čćąĖčéčī čüąĄą▒ąĄ ą░ą┤čĆąĄčü ą┤ą╗čÅ čĆą░ą▒ąŠčéčŗ ą▓ čüąĄčéąĖ. ąóąŠą╗čīą║ąŠ ą┐ąŠčüą╗ąĄ ąĮą░ąĘąĮą░č湥ąĮąĖčÅ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÄ ą░ą┤čĆąĄčüą░ ąŠčé čüąĄčĆą▓ąĄčĆą░ čüąĄčéąĖ, čü ą┐čĆąŠą▓ąĄčĆą║ąŠą╣ čĆčÅą┤ą░ ą┐ą░čĆą░ą╝ąĄčéčĆąŠą▓, ą║ąŠą╝ą╝čāčéą░č鹊čĆ ąĮą░čćąĮąĄčé ą┐čĆąŠą┐čāčüą║ą░čéčī ą┤čĆčāą│ąĖąĄ ą┐ą░ą║ąĄčéčŗ ąĮą░ ą┤ą░ąĮąĮąŠą╝ ą┐ąŠčĆčéčā.

ąĢčüčéčī čüčĆąĄą┤čüčéą▓ą░ Ethernet Security, ą║ąŠč鹊čĆčŗąĄ:

ŌĆó ą┐ąŠąĘą▓ąŠą╗čÅčÄčé ąŠą│čĆą░ąĮąĖčćąĖčéčī ą║ąŠą╗ąĖč湥čüčéą▓ąŠ ąĄą┤ąĖąĮąŠą▓čĆąĄą╝ąĄąĮąĮąŠ ą┐ąŠą┤ą║ą╗čÄčćą░ąĄą╝čŗčģ ą║ ą┐ąŠčĆčéčā čāčüčéčĆąŠą╣čüčéą▓ (ą╗ąĖą╝ąĖčé ą£ąÉąĪ-ą░ą┤čĆąĄčüąŠą▓);

ŌĆó ąŠą▒ąĄčüą┐ąĄčćąĖą▓ą░čÄčé ą┐čĆąĖą▓čÅąĘą║čā ą£ąÉąĪ-ą░ą┤čĆąĄčüą░ ąĖ ą┐ąŠčĆčéą░ (č鹊ą╗čīą║ąŠ ąĘą░ą┤ą░ąĮąĮčŗą╣ ą║ąŠą╝ą┐čīčÄč鹥čĆ ą╝ąŠąČąĄčé ą▒čŗčéčī ą┐ąŠą┤ą║ą╗čÄč湥ąĮ ą║ ą┤ą░ąĮąĮąŠą╝čā ą┐ąŠčĆčéčā);

ŌĆó ąĘą░ą┐čĆąĄčēą░čÄčé čĆą░ą▒ąŠčéčā ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąĮčŗą╝ ą░ą┤čĆąĄčüą░ą╝ (ąĮą░ą┐čĆąĖą╝ąĄčĆ, ą┐ąŠčĆą░ąČąĄąĮąĮąŠą╝čā ą▓ąĖčĆčāčüąŠą╝ ą║ąŠą╝ą┐čīčÄč鹥čĆčā).

ąÜąŠą╗čīčåąĄą▓čŗąĄ čüčéčĆčāą║čéčāčĆčŗ čüąĄčéąĖ ąĮą░ąĖą▒ąŠą╗ąĄąĄ čŹčäč乥ą║čéąĖą▓ąĮčŗ, ąĮąŠ ą┐čĆąĖ ą┤ąŠčüčéą░ą▓ą║ąĄ čüąĄčĆą▓ąĖčüąŠą▓ "čĆąĄą░ą╗čīąĮąŠą│ąŠ ą▓čĆąĄą╝ąĄąĮąĖ" ą▓ą░ąČąĮąŠ čüą▓ąĄčüčéąĖ ą║ ą╝ąĖąĮąĖą╝čāą╝čā ą▓ą╗ąĖčÅąĮąĖąĄ ą░ą▓ą░čĆąĖąĖ ąĮą░ ąŠą┤ąĮąŠą╝ ąĖąĘ čāąĘą╗ąŠą▓ ąĮą░ ą┐čĆąĄą┤ąŠčüčéą░ą▓ą╗ąĄąĮąĖąĄ čüąĄčĆą▓ąĖčüąŠą▓ ą┤čĆčāą│ąĖą╝ąĖ čāąĘą╗ą░ą╝ąĖ ą║ąŠą╗čīčåą░. ą¤čĆąŠč鹊ą║ąŠą╗čŗ ą┐čĆąĄą┤čłąĄčüčéą▓čāčÄčēąĄą╣ ą┐ąŠčĆčŗ (OSPF, STP) ąŠą▒ąĄčüą┐ąĄčćąĖą▓ą░ą╗ąĖ ą▓čĆąĄą╝čÅ čüčģąŠą┤ąĖą╝ąŠčüčéąĖ, ąĖąĘą╝ąĄčĆčÅąĄą╝ąŠąĄ ą▓ čüąĄą║čāąĮą┤ą░čģ. ąś čŹč鹊 ą▒čŗą╗ąŠ ą┤ąŠčüčéą░č鹊čćąĮąŠ ą┤ą╗čÅ ąśąĮč鹥čĆąĮąĄčéą░, ąĮąŠ čüąŠą▓ąĄčĆčłąĄąĮąĮąŠ ąĮąĄą┐čĆąĖąĄą╝ą╗ąĄą╝ąŠ ą┤ą╗čÅ čüąĄčĆą▓ąĖčüąŠą▓ "čĆąĄą░ą╗čīąĮąŠą│ąŠ ą▓čĆąĄą╝ąĄąĮąĖ", čéą░ą║ąĖčģ ą║ą░ą║ č鹥ą╗ąĄč乊ąĮąĖčÅ, č鹥ą╗ąĄą▓ąĖą┤ąĄąĮąĖąĄ, ą║ąŠąĮč乥čĆąĄąĮčåąĖąĖ, ą│ą┤ąĄ ą┐čĆąĄą┤ą┐ąŠą╗ą░ą│ą░ąĄčéčüčÅ ą▓čĆąĄą╝čÅ čüčģąŠą┤ąĖą╝ąŠčüčéąĖ ą╝ąĄąĮąĄąĄ 200 ą╝ąĖą╗ą╗ąĖčüąĄą║čāąĮą┤. ąæąŠą╗čīčłąĖąĮčüčéą▓ąŠ ą▓ąĄą┤čāčēąĖčģ ą┐čĆąŠąĖąĘą▓ąŠą┤ąĖč鹥ą╗ąĄą╣ ą║ąŠą╝ą╝čāčéą░č鹊čĆąŠą▓ čüąĄą╣čćą░čü čĆą░ąĘčĆą░ą▒ąŠčéą░ą╗ąĖ ąĮąŠą▓čŗąĄ ą┐čĆąŠč鹊ą║ąŠą╗čŗ ą┤ą╗čÅ ąŠą▒ąĄčüą┐ąĄč湥ąĮąĖčÅ ą▓ąŠąĘčĆąŠčüčłąĖčģ čéčĆąĄą▒ąŠą▓ą░ąĮąĖą╣.

ąØą░ą┐čĆąĖą╝ąĄčĆ, ą┐čĆąŠč鹊ą║ąŠą╗ ERRP (Ethernet Ring Redundancy Protocol), ą║ąŠč鹊čĆčŗą╣ ą▓ąŠ ą╝ąĮąŠą│ąŠą╝ ąŠčüąĮąŠą▓ą░ąĮ ąĮą░ ą╝ąĄčģą░ąĮąĖąĘą╝ąĄ MSTP-ą┐čĆąŠč鹊ą║ąŠą╗ą░. ąóąĄą╝ ąĮąĄ ą╝ąĄąĮąĄąĄ č鹊ą┐ąŠą╗ąŠą│ąĖčÅ ą║ąŠą╗čīčåą░ ą┐ąŠčüą╗ąĄ ą░ą▓ą░čĆąĖąĖ ąĖąĘą▓ąĄčüčéąĮą░ ąĘą░čĆą░ąĮąĄąĄ, ą║ąŠąĮčäąĖą│čāčĆąĖčĆčāąĄčéčüčÅ ą╝ą░čüč鹥čĆ ą║ąŠą╗čīčåą░, ąŠą┤ąĖąĮ ąĖąĘ ą┐ąŠčĆč鹊ą▓ ą║ąŠč鹊čĆąŠą│ąŠ ą▓ ąĮąŠčĆą╝ą░ą╗čīąĮąŠą╝ čĆąĄąČąĖą╝ąĄ ą▒ą╗ąŠą║ąĖčĆąŠą▓ą░ąĮ ąĖ ąŠčéą║čĆčŗą▓ą░ąĄčéčüčÅ ą┐čĆąĖ ą▓ąŠąĘąĮąĖą║ąĮąŠą▓ąĄąĮąĖąĖ čĆą░ąĘčĆčŗą▓ą░ ą║ąŠą╗čīčåą░. ąØą░ ą┤čĆčāą│ąĖčģ ą║ąŠą╝ą╝čāčéą░č鹊čĆą░čģ ąĮą░ąĘąĮą░čćą░čÄčéčüčÅ primary- ąĖ secondary-ą┐ąŠčĆčéčŗ ą┤ą░ąĮąĮąŠą│ąŠ ą║ąŠą╗čīčåą░. ąÉąĮą░ą╗ąŠą│ąĖčćąĮąŠ MSTP-ą┐čĆąŠč鹊ą║ąŠą╗ ERRP ą┐ąŠą┤ą┤ąĄčƹȹĖą▓ą░ąĄčé ąĮą░ ą║ą░ąČą┤ąŠą╝ čāčüčéčĆąŠą╣čüčéą▓ąĄ ą┤ąŠ 16 čĆą░ąĘą╗ąĖčćąĮčŗčģ ą┤ąŠą╝ąĄąĮąŠą▓, čćč鹊 ą┐ąŠąĘą▓ąŠą╗čÅąĄčé čŹčäč乥ą║čéąĖą▓ąĮąŠ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčī ą┤ą░ąĮąĮčŗą╣ ą╝ąĄč鹊ą┤ ą▓ čüą╗ąŠąČąĮčŗčģ čÅč湥ąĖčüčéčŗčģ č鹊ą┐ąŠą╗ąŠą│ąĖčÅčģ čü ą▓ąĘą░ąĖą╝ąĮčŗą╝ ą┐ąĄčĆąĄčüąĄč湥ąĮąĖąĄą╝ ą║ąŠą╗ąĄčå.

ąĪąĄčéąĖ ą┐ąĄčĆą▓ąŠą│ąŠ ą┐ąŠą║ąŠą╗ąĄąĮąĖčÅ ą┐čĆąĄą┤ąĮą░ąĘąĮą░čćą░ą╗ąĖčüčī č鹊ą╗čīą║ąŠ ą┤ą╗čÅ ąŠą┤ąĮąŠą╣

čāčüą╗čāą│ąĖ ą┤ąŠčüčéčāą┐ą░ ą▓ ąśąĮč鹥čĆąĮąĄčé, ąĖ ąŠą▒ąĄčüą┐ąĄč湥ąĮąĖąĄ ą║ą░č湥čüčéą▓ą░ ąŠą▒čüą╗čāąČąĖą▓ą░ąĮąĖčÅ čüą▓ąŠą┤ąĖą╗ąŠčüčī ą║

ą┐čĆąŠčüč鹊ą╝čā Best Effort, č鹊 ąĄčüčéčī ąĮąĄą│ą░čĆą░ąĮčéąĖčĆąŠą▓ą░ąĮąĮą░čÅ ą┤ąŠčüčéą░ą▓ą║ą░ ą▒ąĄąĘ čüą┐ąĄčåąĖą░ą╗čīąĮčŗčģ

čāčüą╗ąŠą▓ąĖą╣.

ąĀą░ąĘą▓ąĖčéąĖąĄ ą║ąŠąĮčåąĄą┐čåąĖąĖ čüąĄčéąĖ ą┐ą░ą║ąĄčéąĮąŠą╣ ą║ąŠą╝ą╝čāčéą░čåąĖąĖ ą║ą░ą║ ąĄą┤ąĖąĮąŠą│ąŠ

čéčĆą░ąĮčüą┐ąŠčĆčéąĮąŠą│ąŠ čĆąĄčłąĄąĮąĖčÅ ą┤ą╗čÅ ą▓čüąĄčģ čéąĖą┐ąŠą▓ čüąĄčĆą▓ąĖčüąŠą▓ ą┤ąĖą║čéčāąĄčé ąŠą▒ąĄčüą┐ąĄč湥ąĮąĖąĄ ą║ą░č湥čüčéą▓ą░

ąŠą▒čüą╗čāąČąĖą▓ą░ąĮąĖčÅ ą▓ čüąŠąŠčéą▓ąĄčéčüčéą▓ąĖąĖ čü čéčĆąĄą▒ąŠą▓ą░ąĮąĖčÅą╝ąĖ ą║ą░ąČą┤ąŠą│ąŠ ąŠčéą┤ąĄą╗čīąĮąŠą│ąŠ čéąĖą┐ą░ čüąĄčĆą▓ąĖčüą░.

ąÆ čüąĄčéčÅčģ ą┤ąŠą╝ą░čłąĮąĖčģ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗ąĄą╣ ą┐ąĄčĆąĄčģąŠą┤ ą║ čāčüą╗čāą│ą░ą╝ "ąóčĆąĖ ą▓ ąŠą┤ąĮąŠą╝" čéčĆąĄą▒čāąĄčé čüą┐ąĄčåąĖą░ą╗čīąĮčŗčģ č鹥čģąĮąŠą╗ąŠą│ąĖą╣ ąŠą▒ąĄčüą┐ąĄč湥ąĮąĖčÅ ą╝čāą╗čīčéąĖą║ą░čüč鹊ą▓čŗčģ čĆą░čüčüčŗą╗ąŠą║ (IPTV) ąĖ ąŠą▒ąĄčüą┐ąĄč湥ąĮąĖčÅ ą┐čĆąĖąŠčĆąĖč鹥ąĘą░čåąĖąĖ ą┐ą░ą║ąĄčéąĮąŠą╣ č鹥ą╗ąĄč乊ąĮąĖąĖ (VoIP).

ąÆ čüąĄčéčÅčģ ą║ąŠčĆą┐ąŠčĆą░čéąĖą▓ąĮčŗčģ ąĘą░ą║ą░ąĘčćąĖą║ąŠą▓ ą║ą╗ą░čüčü čüąĄčĆą▓ąĖčüąŠą▓ "ąóčĆąĖ ą▓ ąŠą┤ąĮąŠą╝" ąĄčēąĄ ą▒ąŠą╗ąĄąĄ ą░ą║čéčāą░ą╗ąĄąĮ, č湥ą╝ ą▓ ą┤ąŠą╝ą░čłąĮąĖčģ čüąĄčéčÅčģ. ąÜąŠčĆą┐ąŠčĆą░čéąĖą▓ąĮą░čÅ č鹥ą╗ąĄč乊ąĮąĖčÅ, ąŠčĆą│ą░ąĮąĖąĘą░čåąĖčÅ ą░čāą┤ąĖąŠ- ąĖ ą▓ąĖą┤ąĄąŠą║ąŠąĮč乥čĆąĄąĮčåąĖą╣, čüąŠą▓ą╝ąĄčüčéąĮą░čÅ čĆą░ą▒ąŠčéą░ čü ą▒ą░ąĘą░ą╝ąĖ ą┤ą░ąĮąĮčŗčģ ąĖ čāą┐čĆą░ą▓ą╗ąĄąĮąĖąĄ ą┐čĆąŠčåąĄčüčüą░ą╝ąĖ "ą▓ čĆąĄą░ą╗čīąĮąŠą╝ ą▓čĆąĄą╝ąĄąĮąĖ" ŌĆō ą▓čüąĄ čŹč鹊 ą┐ąŠą┤čĆą░ąĘčāą╝ąĄą▓ą░ąĄčé ąŠą▒ąĄčüą┐ąĄč湥ąĮąĖąĄ čāčüą╗ąŠą▓ąĖą╣ ą║ą░č湥čüčéą▓ą░ ąŠą▒čüą╗čāąČąĖą▓ą░ąĮąĖčÅ ą║ą░ąČą┤ąŠą│ąŠ čüąĄčĆą▓ąĖčüą░.

ą¤čĆąĄą┤ąŠčüčéą░ą▓ą╗ąĄąĮąĖąĄ čüąĄčĆą▓ąĖčüąŠą▓ VPN čüčéą░ąĮąŠą▓ąĖčéčüčÅ ą╝ą░čüčüąŠą▓ąŠą╣ čāčüą╗čāą│ąŠą╣. ąØą░ čāčĆąŠą▓ąĮąĄ čÅą┤čĆą░ ąĖ ą╝ą░ą│ąĖčüčéčĆą░ą╗ąĄą╣ ą║čĆčāą┐ąĮąŠą╣ čüąĄčéąĖ ą┐čĆąĖą╝ąĄąĮčÅčÄčéčüčÅ č鹥čģąĮąŠą╗ąŠą│ąĖąĖ MPLS, ą┐ąŠąĘą▓ąŠą╗čÅčÄčēąĖąĄ čüąŠąĘą┤ą░ą▓ą░čéčī ą╝ą░čüčłčéą░ą▒ąĮčŗąĄ VPN.

ąØą░ąĖą▒ąŠą╗ąĄąĄ čŹčäč乥ą║čéąĖą▓ąĮčŗą╝ čüą┐ąŠčüąŠą▒ąŠą╝ ąŠčĆą│ą░ąĮąĖąĘą░čåąĖąĖ ą▓ąĖčĆčéčāą░ą╗čīąĮąŠą╣ ą▓čŗą┤ąĄą╗ąĄąĮąĮąŠą╣ ą╗ąĖąĮąĖąĖ (VLL), čüąŠąĄą┤ąĖąĮčÅčÄčēąĄą╣ čüą░ą╣čé ąĘą░ą║ą░ąĘčćąĖą║ą░, ą┐ąŠą┤ą║ą╗čÄč湥ąĮąĮčŗą╣ ąĮą░ čāčĆąŠą▓ąĮąĄ ą┤ąŠčüčéčāą┐ą░ čü čÅą┤čĆąŠą╝ čüąĄčéąĖ, čĆą░ą▒ąŠčéą░čÄčēąĖą╝ ą┐ąŠ č鹥čģąĮąŠą╗ąŠą│ąĖčÅą╝ MPLS, čÅą▓ą╗čÅąĄčéčüčÅ ą╗ąŠą│ąĖč湥čüą║ąĖą╣ čéčāąĮąĮąĄą╗čī ąĮą░ ąŠčüąĮąŠą▓ąĄ QinQ-č鹥čģąĮąŠ-ą╗ąŠą│ąĖąĖ, ą▓čŗą┐ąŠą╗ąĮčÅčÄčēąĄą╣ ą┐čĆąĖčüą▓ąŠąĄąĮąĖąĄ ą▓č鹊čĆąŠą│ąŠ, čéčĆą░ąĮčüą┐ąŠčĆčéąĮąŠą│ąŠ, č鹥ą│ą░ ą▓ąĖą╗ą░ąĮą░ čü čéčĆą░ąĮčüą╗čÅčåąĖąĄą╣ ą▓čüąĄą╣ ą▓ąĮčāčéčĆąĄąĮąĮąĄą╣ ąĮčāą╝ąĄčĆą░čåąĖąĖ ą▓ąĖą╗ą░ąĮąŠą▓ ąĖ ą░ą┤čĆąĄčüąŠą▓ ąĘą░ą║ą░ąĘčćąĖą║ą░.

ą¤čĆąĖą╝ąĄąĮąĄąĮąĖąĄ QinQ Port Based čāą┐ą░ą║ąŠą▓čŗą▓ą░ąĄčé ą▓ąĄčüčī čéčĆą░čäąĖą║ ąĘą░ą║ą░ąĘčćąĖą║ą░ ą▓ ąŠą┤ąĖąĮ čéčĆą░ąĮčüą┐ąŠčĆčéąĮčŗą╣ čéčāąĮąĮąĄą╗čī, čćč鹊 ą┤ąĄą╗ą░ąĄčé ąĮąĄą▓ąŠąĘą╝ąŠąČąĮčŗą╝ čŹčäč乥ą║čéąĖą▓ąĮčāčÄ ą┐čĆąĖąŠčĆąĖč鹥ąĘą░čåąĖčÄ ą┐ąŠ čéąĖą┐ą░ą╝ čüąĄčĆą▓ąĖčüąŠą▓ ąĖ ą▓čŗą┤ąĄą╗ąĄąĮąĖąĄ ą╝čāą╗čīčéąĖą║ą░čüčéą░ ą┤ą╗čÅ ą┐čĆąĄą┤ąŠčéą▓čĆą░čēąĄąĮąĖčÅ ą┤čāą▒ą╗ąĖčĆąŠą▓ą░ąĮąĖčÅ ą┐ąŠč鹊ą║ąŠą▓.

ąĪčāčēąĄčüčéą▓čāąĄčé č鹥čģąĮąŠą╗ąŠą│ąĖčÅ QinQ Selective, ą┐čĆąĖąĘą▓ą░ąĮąĮą░čÅ ąĮą░ ąŠčüąĮąŠą▓ąĄ ą░ą┐ą┐ą░čĆą░čéąĮąŠ-ą┐ąŠą┤ą┤ąĄčƹȹĖą▓ą░ąĄą╝čŗčģ ą╗ąĖčüč鹊ą▓ ą┤ąŠčüčéčāą┐ą░ ą║ą╗ą░čüčüąĖčäąĖčåąĖčĆąŠą▓ą░čéčī čéčĆą░čäąĖą║ ąĮą░ ą┐ąŠčĆčéčā ą▓čģąŠą┤ą░ ą▓ čüąĄčéčī ą┐čĆąŠą▓ą░ą╣ą┤ąĄčĆą░ ąĖ ąŠą▒ąĄčüą┐ąĄčćąĖčéčī "ą▓ąĖą╗ą░ąĮ ąĮą░ čüąĄčĆą▓ąĖčü" ąĮą░ čāčĆąŠą▓ąĮąĄ čéčĆą░ąĮčüą┐ąŠčĆčéąĮąŠą╣ čüąĄčéąĖ. ąÜą░ąČą┤ąŠą╝čā čüąĄčĆą▓ąĖčüčā ą▒čāą┤ąĄčé ą│ą░čĆą░ąĮčéąĖčĆąŠą▓ą░ąĮ čüą▓ąŠą╣ čéčĆą░ąĮčüą┐ąŠčĆčéąĮčŗą╣ čéčāąĮąĮąĄą╗čī čü ą┐čĆąĖąŠčĆąĖč鹥ąĘą░čåąĖąĄą╣, ąĮą░ąĘąĮą░č湥ąĮąĮąŠą╣ ą┐čĆąŠą▓ą░ą╣ą┤ąĄčĆąŠą╝, ąĖ čü čĆą░ąĘą╗ąĖčćąĮčŗą╝ąĖ ą┐čāčéčÅą╝ąĖ ą┐čĆąŠčģąŠąČą┤ąĄąĮąĖčÅ č湥čĆąĄąĘ čüąĄčéčī.

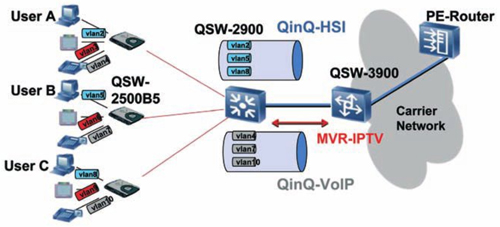

ą¤čĆąĖą╝ąĄąĮąĄąĮąĖąĄ QinQ Selective ąĮą░ čāčĆąŠą▓ąĮąĄ ą┤ąŠčüčéčāą┐ą░ ą┐ąŠąĘą▓ąŠą╗čÅąĄčé ą┐čĆąĖąĮčÅčéčī ą▓ąĄčüčī čéčĆą░čäąĖą║ ąĘą░ą║ą░ąĘčćąĖą║ą░ ąĮą░ ąŠą┤ąĖąĮ ą┐ąŠčĆčé ąĖ ąŠą▒ąĄčüą┐ąĄčćąĖčéčī ą║ą╗ą░čüčüąĖčäąĖą║ą░čåąĖčÄ ą┐ąŠ čéąĖą┐čā čüąĄčĆą▓ąĖčüąŠą▓ ą▓ čüąŠąŠčéą▓ąĄčéčüčéą▓ąĖąĖ čü ą┐čĆą░ą▓ąĖą╗ą░ą╝ąĖ ą┐čĆąŠą▓ą░ą╣ą┤ąĄčĆą░ (čĆąĖčü. 2).

ąĀąĖčü. 2. Triple Play ąĮą░ąŠčüąĮąŠą▓ąĄ QinQ selective

ąÆ čüą╗čāčćą░ąĄ ą║čĆčāą┐ąĮąŠą│ąŠ ąĘą░ą║ą░ąĘčćąĖą║ą░ ą┤ąĄą╗ąĄąĮąĖąĄ ąĮą░ ą▓ąĖą╗ą░ąĮčŗ čüąŠąŠčéą▓ąĄčéčüčéą▓čāąĄčé ąĄą│ąŠ ą░ą┤ą╝ąĖąĮąĖčüčéčĆą░čéąĖą▓ąĮąŠą╣ čüčéčĆčāą║čéčāčĆąĄ, ą▓ ą║ą░ąČą┤ąŠą╝ ą▓ąĖą╗ą░ąĮąĄ ą┐čĆąĖčüčāčéčüčéą▓čāąĄčé čéčĆą░čäąĖą║ čĆą░ąĘą╗ąĖčćąĮčŗčģ čüąĄčĆą▓ąĖčüąŠą▓. ąĀą░čüą┐čĆąŠčüčéčĆą░ąĮąĄąĮąĮčŗą╣ ą▓ ą┐čĆąĄąČąĮąĄą╣ ą╝ąŠą┤ąĄą╗ąĖ čüąĄčéąĖ čüą┐ąŠčüąŠą▒ ą┐čĆąĄą┤ąŠčüčéą░ą▓ą╗ąĄąĮąĖčÅ ąĮąĄčüą║ąŠą╗čīą║ąĖčģ ą┐ąŠčĆč鹊ą▓ ą┐ąŠą┤ čĆą░ąĘąĮčŗąĄ čéąĖą┐čŗ čüąĄčĆą▓ąĖčüąŠą▓ ąĮąĄ čĆąĄčłą░ąĄčé ą▓ ą┤ą░ąĮąĮąŠą╝ čüą╗čāčćą░ąĄ ąĘą░ą┤ą░čćąĖ ąĖą╗ąĖ čéčĆąĄą▒čāąĄčé ąĮą░ą╗ąĖčćąĖčÅ čā ąĘą░ą║ą░ąĘčćąĖą║ą░ ą┤ąŠą┐ąŠą╗ąĮąĖč鹥ą╗čīąĮąŠą│ąŠ ąŠą▒ąŠčĆčāą┤ąŠą▓ą░ąĮąĖčÅ. ąĪą╗ąĄą┐ąŠąĄ ą┐čĆąĖąĮčÅčéąĖąĄ ą┐čĆąĖąŠčĆąĖč鹥ąĘą░čåąĖąĖ, ą▓čŗčüčéą░ą▓ą╗ąĄąĮąĮąŠą╣ ąĘą░ą║ą░ąĘčćąĖą║ąŠą╝, ąĖ ąĖčüą┐ąŠą╗ąĮąĄąĮąĖąĄ ą┐čĆąĖąŠčĆąĖč鹥ąĘą░čåąĖąĖ ąĘą░ą║ą░ąĘčćąĖą║ą░ ąĮą░ čüąĄčéąĖ ą┐čĆąŠą▓ą░ą╣ą┤ąĄčĆą░ ąĮąĄ ą┐ąŠąĘą▓ąŠą╗ąĖčé čŹčäč乥ą║čéąĖą▓ąĮąŠ čāą┐čĆą░ą▓ą╗čÅčéčī čüąĄčéčīčÄ ąĖ ąŠą▒ąĄčüą┐ąĄčćąĖą▓ą░čéčī ą│ą░čĆą░ąĮčéąĖčĆąŠą▓ą░ąĮąĮąŠąĄ ą║ą░č湥čüčéą▓ąŠ ą┤ą╗čÅ ą┤čĆčāą│ąĖčģ ąĘą░ą║ą░ąĘčćąĖą║ąŠą▓. ąÜ č鹊ą╝čā ąČąĄ ą╝ą░čĆą║ąĖčĆąŠą▓ą║ą░ ąĘą░ą║ą░ąĘčćąĖą║ą░ ą╝ąŠąČąĄčé ąĮąĄ čüąŠąŠčéą▓ąĄčéčüčéą▓ąŠą▓ą░čéčī ą┐čĆąĖąĮčÅč鹊ą╣ ą┐čĆąŠą▓ą░ą╣ą┤ąĄčĆąŠą╝ ąĮą░ čāčĆąŠą▓ąĮąĄ MPLS-ą╝ą░ą│ąĖčüčéčĆą░ą╗ąĖ.

ąĪ ą┐ąŠą╝ąŠčēčīčÄ QinQ Selective čāą┤ąŠą▒ąĮąŠ ąĮąĄ č鹊ą╗čīą║ąŠ ą║ą╗ą░čüčüąĖčäąĖčåąĖčĆąŠą▓ą░čéčī čéčĆą░čäąĖą║ ą▓ čüąŠąŠčéą▓ąĄčéčüčéą▓ąĖąĖ čü ą┐čĆą░ą▓ąĖą╗ą░ą╝ąĖ ą┐čĆąŠą▓ą░ą╣ą┤ąĄčĆą░, ąĮąŠ ąĖ ą┐čĆąĖą╝ąĄąĮčÅčéčī "čéčĆą░čäąĖą║-ąĖąĮąČąĖąĮąĖčĆąĖąĮą│" (ąĖąĮč鹥ą╗ą╗ąĄą║čéčāą░ą╗čīąĮąŠąĄ čāą┐čĆą░ą▓ą╗ąĄąĮąĖąĄ ąĖąĮč乊čĆą╝ą░čåąĖąŠąĮąĮčŗą╝ąĖ ą┐ąŠč鹊ą║ą░ą╝ąĖ) ąĮą░ čāčĆąŠą▓ąĮąĄ Ethernet-čüąĄčéąĖ. ąÆ čŹč鹊ą╝ čüą╗čāčćą░ąĄ čéčĆą░ąĮčüą┐ąŠčĆčéąĮčŗąĄ ą▓ąĖą╗ą░ąĮčŗ ąĮąĖąĘą║ąŠą┐čĆąĖąŠčĆąĖč鹥čéąĮąŠą│ąŠ čéčĆą░čäąĖą║ą░ ą╝ąŠą│čāčé ą▒čŗčéčī ąĮą░ą┐čĆą░ą▓ą╗ąĄąĮčŗ ąŠą▒čģąŠą┤ąĮčŗą╝ ą╝ą░čĆčłčĆčāč鹊ą╝, ąĖą╝ąĄčÄčēąĖą╝, ąŠą┤ąĮą░ą║ąŠ, ąĘą░ą┐ą░čü ą┐ąŠ ą┐ąŠą╗ąŠčüąĄ ą┐čĆąŠą┐čāčüą║ą░ąĮąĖčÅ, ą░ ą║čĆą░čéčćą░ą╣čłąĖą╣ ą╝ą░čĆčłčĆčāčé ą╝ąŠą│čāčé ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčī ą┤ą╗čÅ ą┐čĆąŠą┐čāčüą║ą░ ą▓čŗčüąŠą║ąŠą┐čĆąĖąŠčĆąĖč鹥čéąĮąŠą│ąŠ čéčĆą░čäąĖą║ą░.

ąØą░ PE-ą╝ą░čĆčłčĆčāčéąĖąĘą░č鹊čĆą░čģ, čüą▓čÅąĘčŗą▓ą░čÄčēąĖčģ čüąĄčéčī ą┤ąŠčüčéčāą┐ą░ čü ą╝ą░ą│ąĖčüčéčĆą░ą╗čīąĮąŠą╣ čüąĄčéčīčÄ, ą┐čĆąŠąĖąĘą▓ąŠą┤ąĖčéčüčÅ čéčĆą░ąĮčüą╗čÅčåąĖčÅ ą┐čĆąĖąŠčĆąĖč鹥ąĘą░čåąĖąĖ ąĖąĘ 802.1p ą▓ ą╝ąĄčéą║ąĖ MPLS ąĖ ąŠą▒čĆą░čéąĮąŠ ą▓ čüąŠąŠčéą▓ąĄčéčüčéą▓ąĖąĖ čü ą┐čĆą░ą▓ąĖą╗ą░ą╝ąĖ ą┐čĆąŠą▓ą░ą╣ą┤ąĄčĆą░.

ąĪąŠą▓čĆąĄą╝ąĄąĮąĮą░čÅ čüąĄčéčī čüą┐ąŠčüąŠą▒ąĮą░ čüą╗čāąČąĖčéčī ąŠą┤ąĮąŠą▓čĆąĄą╝ąĄąĮąĮąŠ ą┤ą╗čÅ ą▓čüąĄčģ ą║ą░č鹥ą│ąŠčĆąĖą╣ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗ąĄą╣, ą│ą░čĆą░ąĮčéąĖčĆčāčÅ ą║ąŠąĮčäąĖą┤ąĄąĮčåąĖą░ą╗čīąĮąŠčüčéčī ą┐ąĄčĆąĄą┤ą░ą▓ą░ąĄą╝ąŠą╣ ąĖąĮč乊čĆą╝ą░čåąĖąĖ ąĖ ąŠą▒ąĄčüą┐ąĄč湥ąĮąĖąĄ ą║ą░č湥čüčéą▓ą░ ąŠą▒čüą╗čāąČąĖą▓ą░ąĮąĖčÅ čĆą░ąĘą╗ąĖčćąĮčŗčģ čéąĖą┐ąŠą▓ čüąĄčĆą▓ąĖčüąŠą▓.

ąØą░ čāčĆąŠą▓ąĮąĄ ą┤ąŠą╝ą░čłąĮąĖčģ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗ąĄą╣ QinQ Selective ą┐ąŠąĘą▓ąŠą╗čÅąĄčé čĆąĄą░ą╗ąĖąĘąŠą▓ą░čéčī "ą▓ąĖą╗ą░ąĮ ąĮą░ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÅ" ąĮą░ čāčĆąŠą▓ąĮąĄ ą┤ąŠčüčéčāą┐ą░ čü ą┐čĆąĖą▓čÅąĘą║ąŠą╣ PPPoE-čüąĄčüčüąĖąĖ ą║ ą┐ąŠčĆčéčā ą▓čģąŠą┤ą░ ą▓ čüąĄčéčī, ą░ čéą░ą║ąČąĄ "ą▓ąĖą╗ą░ąĮ ąĮą░ čüąĄčĆą▓ąĖčü" ŌĆō ąĮą░ čāčĆąŠą▓ąĮąĄ čéčĆą░ąĮčüą┐ąŠčĆčéąĮąŠą╣ čüąĄčéąĖ, č乊čĆą╝ąĖčĆčāčÅ ą▓ąĖą╗ą░ąĮ ąĮą░ ąśąĮč鹥čĆąĮąĄčé ąĖ ą▓ąĖą╗ą░ąĮ VoIP čü ą┐čĆąĖąŠčĆąĖč鹥ąĘą░čåąĖąĄą╣. ą£čāą╗čīčéąĖą║ą░čüčé ą┤ąŠčüčéą░ą▓ą╗čÅąĄčéčüčÅ č鹥čģąĮąŠą╗ąŠą│ąĖąĄą╣ MVR čü ąĮą░ąĘąĮą░č湥ąĮąĖąĄą╝ uplink- ąĖ downlink-ą┐ąŠčĆč鹊ą▓, ąĘą░čēąĖčēą░čÄčēąĖčģ ąŠčé ąĮąĄčüą░ąĮą║čåąĖąŠąĮąĖčĆąŠą▓ą░ąĮąĮčŗčģ čĆą░čüčüčŗą╗ąŠą║ čüąŠ čüč鹊čĆąŠąĮčŗ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗ąĄą╣.

ąØą░ ąŠčüąĮąŠą▓ąĄ QinQ Selective ą╝ąŠąČąĮąŠ ą┐ąŠčüčéčĆąŠąĖčéčī "ą▓ąĖą╗ą░ąĮ ąĮą░ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÅ" ą▓ ą╝ą░čüčłčéą░ą▒ąĮčŗčģ čüąĄčéčÅčģ ąĖ čüąĮąĖąĘąĖčéčī čćąĖčüą╗ąŠ ą▓ąĖą╗ą░ąĮąŠą▓ ą▓ čéčĆą░ąĮčüą┐ąŠčĆčéąĮąŠą╣ čüąĄčéąĖ ą┤ąŠ čćąĖčüą╗ą░ čüąĄčĆą▓ąĖčüąŠą▓, čćč鹊 čāą┐čĆąŠčēą░ąĄčé čāą┐čĆą░ą▓ą╗ąĄąĮąĖąĄ ąĖ čüąĮąĖąČą░ąĄčé ąĮą░ą│čĆčāąĘą║čā ąĮą░ ąŠą▒ąŠčĆčāą┤ąŠą▓ą░ąĮąĖąĄ, ąŠčüąŠą▒ąĄąĮąĮąŠ ąĮą░ ą╝ą░čĆčłčĆčāčéąĖąĘą░č鹊čĆčŗ.

ą¤čĆąĖą╝ąĄąĮąĄąĮąĖąĄ čüąŠą▓čĆąĄą╝ąĄąĮąĮčŗčģ čüčģąĄą╝ ąĖ č鹥čģąĮąŠą╗ąŠą│ąĖą╣ ą┐čĆąĖąĘą▓ą░ąĮąŠ čüąŠąĘą┤ą░ą▓ą░čéčī čüąĄčéčī ą┤ą╗čÅ ą║ą░č湥čüčéą▓ąĄąĮąĮąŠą│ąŠ ą┐čĆąĄą┤ąŠčüčéą░ą▓ą╗ąĄąĮąĖčÅ ą▓čüąĄčģ čüąŠą▓čĆąĄą╝ąĄąĮąĮčŗčģ ą▓ąĖą┤ąŠą▓ čāčüą╗čāą│, ąĮąĄ čéčĆąĄą▒čāčÄčēčāčÄ ą╝ąŠą┤ąĄčĆąĮąĖąĘą░čåąĖąĖ ą┐čĆąĖ ą╝ą░čüčłčéą░ą▒ąĖčĆąŠą▓ą░ąĮąĖąĖ, ą▓ąŠąĘčĆą░čüčéą░ąĮąĖąĖ ąĘą░ą│čĆčāąĘą║ąĖ ąĖ ą│ąŠč鹊ą▓čāčÄ ą║ ą┐ąĄčĆąĄčģąŠą┤čā ąĮą░ ą║ąŠąĮčåąĄą┐čåąĖčÄ IMS (IP Multimedia Subsystem) ą║ą░ą║ ąĄą┤ąĖąĮčāčÄ čüąĄčéčī ą┤ą╗čÅ ą▓čüąĄčģ ą║ą░č鹥ą│ąŠčĆąĖą╣ ą░ą▒ąŠąĮąĄąĮč鹊ą▓.

ą×ą┐čāą▒ą╗ąĖą║ąŠą▓ą░ąĮąŠ: ąÜą░čéą░ą╗ąŠą│ "ąĪąĖčüč鹥ą╝čŗ ą░ą▒ąŠąĮąĄąĮčéčüą║ąŠą│ąŠ ą┤ąŠčüčéčāą┐ą░"-2008

ą¤ąŠčüąĄčēąĄąĮąĖą╣: 22262

ąĪčéą░čéčīąĖ ą┐ąŠ č鹥ą╝ąĄ

ąÉą▓č鹊čĆ

| |||

ąÆ čĆčāą▒čĆąĖą║čā "ą×ą▒ąŠčĆčāą┤ąŠą▓ą░ąĮąĖąĄ ąĖ č鹥čģąĮąŠą╗ąŠą│ąĖąĖ" | ąÜ čüą┐ąĖčüą║čā čĆčāą▒čĆąĖą║ | ąÜ čüą┐ąĖčüą║čā ą░ą▓č鹊čĆąŠą▓ | ąÜ čüą┐ąĖčüą║čā ą┐čāą▒ą╗ąĖą║ą░čåąĖą╣